Deze 15 bedrijven overspoelen je e-mail met de meeste spam Groupon (gemiddeld 388 e-mails per gebruiker) LivingSocial (363) Facebook (310) Meetup (199) J. Crew (175) Twitter (TWTR) (173) Victoria's Secret (160) LinkedIn ( LNKD) (157). Laatst gewijzigd: 2025-01-22 17:01

De HTTP-autorisatieverzoekheader bevat de referenties om een user-agent te authenticeren met een server, meestal, maar niet noodzakelijk, nadat de server heeft gereageerd met een 401 Unauthorized-status en de WWW-Authenticate-header. Laatst gewijzigd: 2025-06-01 05:06

De meesten lijken echter genoegen te nemen met zes in plaats van drie eigenschappen van menselijke talen: verplaatsing, willekeur, productiviteit, discretie, dualiteit en culturele overdracht. Verplaatsing betekent dat een taal kan verwijzen naar andere tijden en plaatsen dan het heden. Laatst gewijzigd: 2025-01-22 17:01

De Excel MAX-functie retourneert de grootste waarde uit een meegeleverde set numerieke waarden. De syntaxis van de functie is: MAX(getal1, [getal2],) waarbij de getalargumenten een of meer numerieke waarden zijn (of arrays van numerieke waarden), waarvan u de grootste waarde wilt retourneren. Laatst gewijzigd: 2025-01-22 17:01

Hieronder staan 23 regels om uw SQL sneller en efficiënter te maken voor het verwijderen en bijwerken van batchgegevens. Gebruik automatische partitionering van SQL-serverfuncties. Zet scalaire functies om in functies met tabelwaarde. Gebruik CASE in plaats van UPDATE. Verminder geneste weergaven om vertragingen te verminderen. Gegevens pre-enscenering. Gebruik tijdelijke tabellen. Vermijd het gebruik van code voor hergebruik. Laatst gewijzigd: 2025-01-22 17:01

Het NCSC definieert een cyberincident als een inbreuk op het beveiligingsbeleid van een systeem om de integriteit of beschikbaarheid ervan aan te tasten en/of de ongeoorloofde (poging tot) toegang tot een systeem of systemen; in lijn met de Wet computermisbruik (1990). Laatst gewijzigd: 2025-01-22 17:01

In de syllogistische logica zijn er 256 mogelijke manieren om categorische syllogismen te construeren met behulp van de A-, E-, I- en O-verklaringsvormen in het kwadraat van de oppositie. Van de 256 zijn er slechts 24 geldige formulieren. Van de 24 geldige formulieren zijn er 15 onvoorwaardelijk geldig en 9 voorwaardelijk geldig. Laatst gewijzigd: 2025-01-22 17:01

Een cluster maken: Klik in de zijbalk op de knop Clusters. Klik op de pagina Clusters op Cluster maken. Geef op de pagina Cluster maken de clusternaam Quickstart op en selecteer 6.3 (Scala 2.11, Spark 2.4. 4) in de vervolgkeuzelijst Databricks runtime-versie. Klik op Cluster maken. Laatst gewijzigd: 2025-01-22 17:01

Ontwikkelaar: Red Hat. Laatst gewijzigd: 2025-01-22 17:01

Vereiste – Adaptive security appliance (ASA), Network Address Translation (NAT), Static NAT (on ASA) Network Address Translation wordt gebruikt voor de vertaling van privé IP-adressen naar een openbaar IP-adres tijdens toegang tot internet. NAT werkt over het algemeen op router of firewall. Laatst gewijzigd: 2025-06-01 05:06

Beste antwoord: dat kan, maar het is niet het beste idee. iPad heeft een Li-Ion-batterij, die de beste levensduur heeft wanneer hij regelmatig gedeeltelijk wordt ontladen en opnieuw wordt opgeladen. Kortom: laat het aangesloten, maar minstens één keer per week of zo, koppel het los en laat het tot 50% leeglopen en laat het dan weer opladen. Laatst gewijzigd: 2025-01-22 17:01

Wie handhaaft de PCI DSS-vereisten? Hoewel de PCI DSS-vereisten zijn ontwikkeld en onderhouden door een brancheorganisatie, de PCI Security StandardsCouncil (SSC), worden de normen gehandhaafd door de vijf betaalkaartmerken: Visa, MasterCard, American Express, JCB International en Discover. Laatst gewijzigd: 2025-01-22 17:01

Amphitrite is een kleine Griekse godin, een van de velen die over de zeeën regeerde. Een mooie godin, ze was de dochter van Nereus, een minderjarige zeegod, en Doris, een zeenimf. Laatst gewijzigd: 2025-01-22 17:01

Alle threads gaan dood door terug te keren van de aanroep naar de run-methode of door een uitzondering te genereren die zich voortzet buiten de run-methode. Threads sterven in de volgende situaties: Wanneer de methode die wordt uitgevoerd is voltooid (of wordt gegooid) Wanneer het proces wordt beëindigd. Wanneer de computer is uitgeschakeld of gereset. Laatst gewijzigd: 2025-01-22 17:01

Configureer de draadloze instellingen: Plaats de Brother-machine binnen het bereik van uw WPS- of AOSS™-toegangspunt/router. Zorg ervoor dat het netsnoer is aangesloten. Schakel de machine in en wacht tot de machine in de status Gereed staat. Houd de WPS- of AOSS™-knop op uw WLAN-toegangspunt/router een paar seconden ingedrukt. Laatst gewijzigd: 2025-01-22 17:01

Met een fulltime baan en andere verplichtingen duurt het investeren van 80 uur studie meestal twee maanden. Als je helemaal nieuw bent met AWS, raden we aan om je ongeveer 120 uur of drie maanden voor te bereiden. Begin met de basisprincipes en ga dan naar deSolutions Architect – Associate Learning Path. Laatst gewijzigd: 2025-06-01 05:06

Time-out voor zichtbaarheid is de tijdsperiode of duur die u opgeeft voor het wachtrij-item dat, wanneer het wordt opgehaald en verwerkt door de consument, wordt verborgen voor de wachtrij en andere consumenten. Het belangrijkste doel is om te voorkomen dat meerdere consumenten (of dezelfde consument) hetzelfde product herhaaldelijk consumeren. Laatst gewijzigd: 2025-01-22 17:01

Soorten communicatiestrategieën Communicatiestrategieën kunnen verbaal, non-verbaal of visueel zijn. Door alle strategieën samen te integreren, kunt u het meeste succes zien. Laatst gewijzigd: 2025-01-22 17:01

De Nighthawk X6 (R8000), net als de originele Nighthawk (R7000) ervoor, is ongelooflijk stijlvol voor een wifi-router. Omdat het een router zonder ingebouwde modem is, heeft de R8000 één WAN- en vier LAN Ethernet-poorten, evenals één USB 3.0- en één USB 2.0-poort voor het toevoegen van externe opslag of flashdrives. Laatst gewijzigd: 2025-01-22 17:01

Stap 1: Vraag een SSL-certificaat aan. Als u SSL wilt gebruiken en uw Spring Boot-toepassing via HTTPS wilt aanbieden, moet u een certificaat aanvragen. Stap 2: Schakel HTTPS in Spring Boot in. Standaard heeft uw Spring Boot embedded Tomcat-container HTTP op poort 8080 ingeschakeld. Stap 3: HTTP omleiden naar HTTPS (optioneel). Laatst gewijzigd: 2025-01-22 17:01

In Java worden accessors gebruikt om de waarde van een privéveld te krijgen en mutators om de waarde van een privéveld in te stellen. Als we de variabelen als privé hebben gedeclareerd, zijn ze niet voor iedereen toegankelijk, dus moeten we getter- en setter-methoden gebruiken. Laatst gewijzigd: 2025-01-22 17:01

Tantaalpentoxide is een kleurloze vaste stof die reageert met oxidatiemiddelen en explosies en brand kan veroorzaken. Gevallen van vergiftiging door blootstelling zijn niet gemeld, maar tantaal is matig giftig en als de verwerking gepaard gaat met snijden, smelten of malen, kunnen hoge concentraties dampen of stof in de lucht vrijkomen. Laatst gewijzigd: 2025-01-22 17:01

Workflow: visualiseer, ontwerp, bouw, automatiseer en implementeer bedrijfsprocessen als een reeks stappen. Beheerde connectoren: uw logische apps hebben toegang nodig tot gegevens, services en systemen. Zie Connectors voor Azure Logic Apps. Laatst gewijzigd: 2025-01-22 17:01

De Srttrail. txt BSOD-fout kan worden veroorzaakt door de beschadigde software die op de computer is geïnstalleerd. Bovendien kan het te maken hebben met hardwareproblemen, zoals incompatibele hardware-implementatie of overbelasting van de voeding. Laatst gewijzigd: 2025-01-22 17:01

Zorg ervoor dat de hoofdtelefoon is uitgeschakeld (als u op de aan / uit-knop tikt, mag de LED niet oplichten). Houd de aan/uit-knop ingedrukt totdat de LED-indicator rood-wit-rood-wit enz. knippert. Tik in de Bluetooth-instellingen van je telefoon op 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' om je hoofdtelefoon te verbinden. Laatst gewijzigd: 2025-01-22 17:01

Zwakke entiteitstypen hebben gedeeltelijke sleutels. Opmerking - Zwakke entiteit heeft altijd totale participatie, maar sterke entiteit heeft mogelijk geen totale participatie. Zwakke entiteit is afhankelijk van een sterke entiteit om het bestaan van een zwakke entiteit te garanderen. Net als een sterke entiteit heeft zwakte geen primaire sleutel, het heeft een gedeeltelijke discriminatorsleutel. Laatst gewijzigd: 2025-01-22 17:01

9 antwoorden. Hoe je het ook bekijkt, een anime is een tekenfilm. Het belangrijkste verschil is dat anime wordt beschouwd als een Japanse tekenfilmstijl in het Westen. Veel Engelstalige woordenboeken definiëren anime als 'een Japanse stijl van bewegende beelden' of als 'een stijl van animatie die in Japan is ontwikkeld'. Laatst gewijzigd: 2025-01-22 17:01

Stel uw eigen aangepaste SAML-toepassing in. Met Single sign-on (SSO) kunnen gebruikers inloggen bij al hun zakelijke cloudapplicaties met hun beheerde Google-accountgegevens. Google biedt vooraf geïntegreerde SSO met meer dan 200 populaire cloudapplicaties. Laatst gewijzigd: 2025-01-22 17:01

Vanaf 2018 kunnen online shoppers katoenen T-shirts van hoge kwaliteit kopen met de woorden 'I AcceptBitcoin' op Amazon.com Inc. (NASDAQ: AMZN), maar ze mogen het shirt nog steeds niet betalen met actualbitcoin. Laatst gewijzigd: 2025-01-22 17:01

Kaarten zijn associatieve containers waarin elementen worden opgeslagen die zijn gevormd door een combinatie van een sleutelwaarde en een toegewezen waarde, in een specifieke volgorde. In een kaart worden de sleutelwaarden over het algemeen gebruikt om de elementen te sorteren en uniek te identificeren, terwijl de toegewezen waarden de inhoud opslaan die aan deze sleutel is gekoppeld. Laatst gewijzigd: 2025-06-01 05:06

Kwikset maakt deel uit van de Hardware and Home Improvement Group van Stanley Black & Decker, die ook eigenaar is van de fabrikanten van slotensets Weiser en Baldwin. Kwikset-sloten zijn nu geëvolueerd om veel Weiser-functies te bevatten, en Weiser-sloten maken nu gebruik van Kwikset's 'SmartKey' zelfvergrendelbare slottechnologie en Kwikset-spiebanen. Laatst gewijzigd: 2025-01-22 17:01

Een contactpersoon deblokkeren in Gmail Ga naar Gmail-instellingen (door op het tandwielpictogram te klikken). Klik op het tabblad Filters en geblokkeerde adressen. Scrol omlaag naar de onderkant van het scherm en je ziet een lijst met geblokkeerde adressen. U moet door de lijst scrollen om het contact te vinden dat u wilt deblokkeren en op de link Deblokkeren klikken. Laatst gewijzigd: 2025-01-22 17:01

Wat is een onderste en bovenste hek? De ondergrens is de 'ondergrens' en de bovengrens is de 'bovengrens' van gegevens, en alle gegevens die buiten deze gedefinieerde grenzen liggen, kunnen als een uitbijter worden beschouwd. LF = Q1 - 1.5 * IQR. Laatst gewijzigd: 2025-06-01 05:06

Procedure: Agressieve modus uitschakelen voor inkomende verbindingen op Cisco ASA (ASDM) Stap 1: Log in op ASDM. Stap 2: Blader naar Configuratie. Stap 3: Blader naar VPN voor externe toegang. Stap 4: Blader onder Netwerktoegang (clienttoegang) naar Geavanceerd > IKE-parameters. Laatst gewijzigd: 2025-01-22 17:01

Het RHIT-examen (Registered Health Information Technician) duurt 3,5 uur, met 150 meerkeuzevragen (130 punten / 20 pretest). Laatst gewijzigd: 2025-01-22 17:01

Een stuurrelais is een elektrisch onderdeel dat een schakelaar opent of sluit om stroom door een geleidende spoel te laten stromen, waarbij de spoel niet in direct contact komt met de schakelaar. Besturingsrelais zijn elektromagnetische apparaten die doorgaans de stroomcircuits regelen. Laatst gewijzigd: 2025-01-22 17:01

Hoe advertenties in de Spotify DesktopApplication te blokkeren: Ga naar StopAd "Instellingen" (klik op "Instellingen" in de linkerbenedenhoek van het StopAdmain-venster) Klik op de knop "Toepassingen". Klik op "Zoeken in app" Voer Spotify in. Vink het aan - klik op "Toevoegen aan filtering". Laatst gewijzigd: 2025-01-22 17:01

Om een taal statisch te typen, betekent dit dat de typen van alle variabelen bekend zijn of worden afgeleid tijdens het compileren. Bij computerprogrammering worden programmeertalen in de volksmond vaak geclassificeerd als sterk getypt of zwak getypt (losjes getypt). Voorbeeld van een losjes getypte taal, is Perl. Laatst gewijzigd: 2025-01-22 17:01

Het wordt over het algemeen aanbevolen om een index te maken die leidt naar de externe sleutelkolom(men), om niet alleen joins tussen de primaire en externe sleutels te ondersteunen, maar ook updates en verwijderingen. Laatst gewijzigd: 2025-01-22 17:01

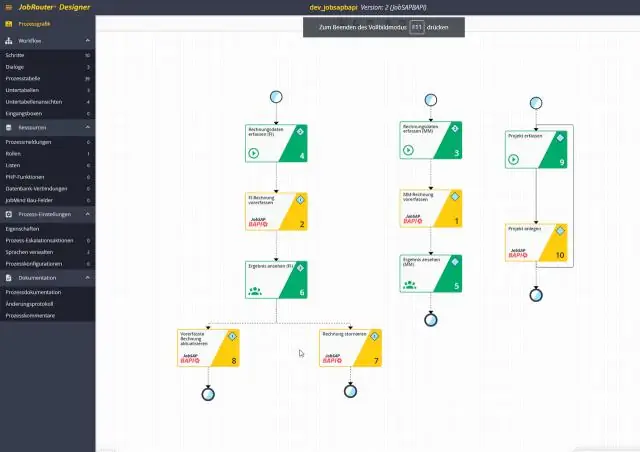

Methode 2 om BAPI te vinden in SAP SD U kunt ook een BAPI vinden die in een bepaalde transactie is gebruikt. Start uw transactie (bijvoorbeeld VA02), ga naar “Menubalk” -> Omgeving -> Status en ga naar Programma. Laatst gewijzigd: 2025-06-01 05:06