Inhoudsopgave:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Procedure: Agressieve modus uitschakelen voor inkomende verbindingen op Cisco ASA (ASDM)

- Stap 1: Log in op ASDM .

- Stap 2: Blader naar Configuratie.

- Stap 3: Blader naar Remote Access VPN.

- Stap 4: Blader onder Netwerktoegang (clienttoegang) naar Geavanceerd > IKE-parameters.

Bovendien, hoe schakel ik de agressieve modus op mijn Cisco-router uit?

crypto isakmp agressief - modus uitschakelen . Om alle Internet Security Association en Key Management Protocol (ISAKMP) te blokkeren agressieve modus verzoeken van en naar een apparaat, gebruik de crypto isakmp agressief - modus uitschakelen commando in globale configuratie modus . Tot uitzetten de blokkering, gebruik dan de no-vorm van deze opdracht.

Ook, wat is NAT T Cisco ASA? crypto isakmp nat - doorkruisen is de opdracht. Als een externe client afkomstig is van een direct openbaar ip-adres… zoals een openbaar gehoste server, dan maakt hij verbinding via de tunnel zoals de normale tunnel tot stand brengt… via UDP-poort 500, maar als een client van achter een NATd-ip-adres komt..

Wat is hierover de hoofdmodus en de agressieve modus?

De verschillen tussen Hoofdmodus en agressieve modus is gewoon dat in Hoofdmodus: de samenvatting wordt gecodeerd uitgewisseld omdat de uitwisseling van de sessiesleutel al een sessiecoderingssleutel heeft onderhandeld toen de samenvatting werd uitgewisseld, terwijl in Agressieve modus het wordt onversleuteld uitgewisseld als onderdeel van de sleutel uitwisseling die zal leiden

Wat is het beleid van Isakmp?

ISAKMP Overzicht IKE, ook wel ISAKMP , is het onderhandelingsprotocol waarmee twee hosts het eens kunnen worden over hoe ze een IPsec-beveiligingsassociatie kunnen bouwen. Fase 1 creëert de eerste tunnel, die later beschermt ISAKMP onderhandelingsberichten. Fase 2 creëert de tunnel die gegevens beschermt.

Aanbevolen:

Wat is een agressieve modus VPN?

Agressieve modus kan worden gebruikt binnen de fase 1 VPN-onderhandelingen, in tegenstelling tot de hoofdmodus. Agressieve modus neemt deel aan minder pakketuitwisselingen. Agressieve modus wordt meestal gebruikt voor VPN's met externe toegang (externe gebruikers). U zou ook de agressieve modus gebruiken als een of beide peers dynamische externe IP-adressen hebben

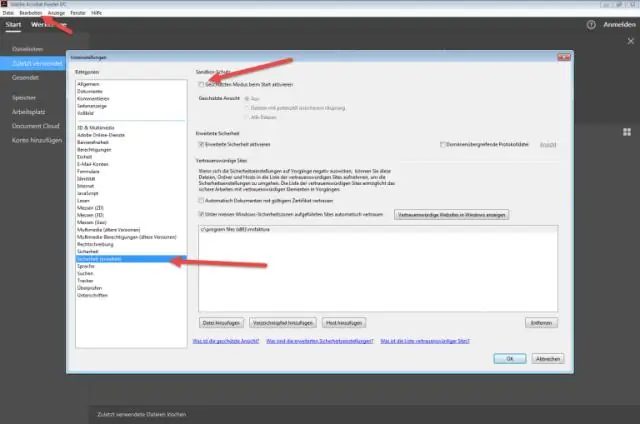

Hoe schakel ik de beveiligde modus uit in Adobe Reader?

Open Adobe Reader en klik op Bewerken > Voorkeuren. Het dialoogvenster Voorkeuren wordt geopend. Selecteer onder Categorieën de optie Beveiliging (uitgebreid). Selecteer onder Sandbox-beveiligingen Beveiligde weergave: uit. Klik OK

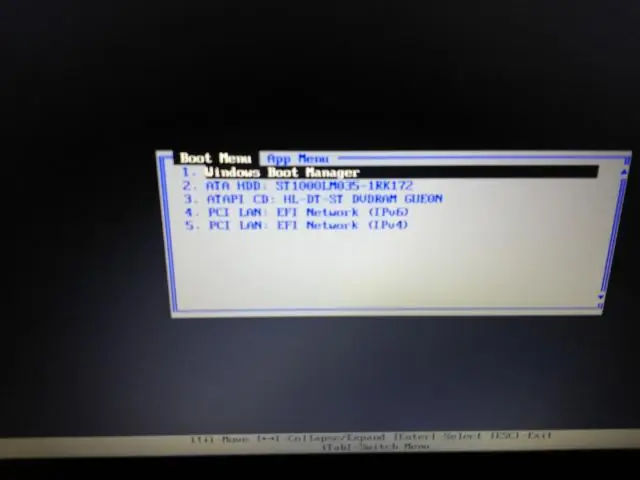

Hoe schakel je de veilige modus uit op een Lenovo?

Hoe krijg ik mijn Lenovo uit de veilige modus en terug naar de normale modus op een bus windows zeven a. Klik op Start, typ msconfig.exe in het vak StartSearch en druk op Enter om het hulpprogramma SystemConfiguration te starten. B. Schakel op het tabblad Opstarten de opties voor veilig opstarten onder boot uit. C. NS

Hoe schakel ik de energiebesparende modus uit?

U weet dat de modus Batterij bijna leeg is ingeschakeld wanneer uw batterijpictogram geel is. Open uw Instellingen-app. Tik op het batterijpaneel. Tik op de schuifregelaar Low Power Mode zodat deze UIT / WIT is

Waarom is de agressieve modus minder veilig?

De agressieve modus is misschien niet zo veilig als de hoofdmodus, maar het voordeel van de agressieve modus is dat deze sneller is dan de hoofdmodus (omdat er minder pakketten worden uitgewisseld). Agressieve modus wordt meestal gebruikt voor VPN's voor externe toegang. Maar u zou ook de agressieve modus gebruiken als een of beide peers dynamische externe IP-adressen hebben