- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Agressieve modus inzetbaar binnen fase 1 VPN onderhandelingen, in tegenstelling tot Main modus . Agressieve modus neemt deel aan minder pakketuitwisselingen. Agressieve modus wordt meestal gebruikt voor toegang op afstand VPN's (gebruikers op afstand). Ook zou je gebruiken agressieve modus als een of beide peers dynamische externe IP-adressen hebben.

Evenzo vragen mensen: wat is de agressieve modus?

Agressieve modus . Agressieve modus perst de IKE SA-onderhandeling in drie pakketten, waarbij alle gegevens die nodig zijn voor de SA worden doorgegeven door de initiator. De responder verzendt het voorstel, het sleutelmateriaal en de ID, en authenticeert de sessie in het volgende pakket. De initiator antwoordt door de sessie te authenticeren.

En waarom is de hoofdmodus veiliger dan de agressieve modus? Agressieve modus misschien niet zo zeker als Hoofdmodus: , maar het voordeel om Agressieve modus is dat het sneller is? dan Hoofdmodus (omdat er minder pakketten worden uitgewisseld). Agressieve modus wordt meestal gebruikt voor VPN's voor externe toegang. Maar je zou ook gebruiken agressieve modus als een of beide peers dynamische externe IP-adressen hebben.

Hiervan, wat is de hoofdmodus en de agressieve modus?

De verschillen tussen Hoofdmodus en agressieve modus is gewoon dat in Hoofdmodus: de samenvatting wordt gecodeerd uitgewisseld omdat de uitwisseling van de sessiesleutel al een sessiecoderingssleutel heeft onderhandeld toen de samenvatting werd uitgewisseld, terwijl in Agressieve modus het wordt onversleuteld uitgewisseld als onderdeel van de sleutel uitwisseling die zal leiden

Ondersteunt IKEv2 de agressieve modus?

Nee, IKEv2 heeft niets analoog aan 'main' modus ' en ' agressieve modus ', en ze elimineerden de eerste 'quick' modus ', Toen IKEv1 oorspronkelijk werd geschreven, wilden ze een sterke scheiding tussen IKE en IPsec; ze hadden een visie waarin IKE zou kunnen worden gebruikt voor andere dingen dan IPsec (andere "interpretatiedomeinen").

Aanbevolen:

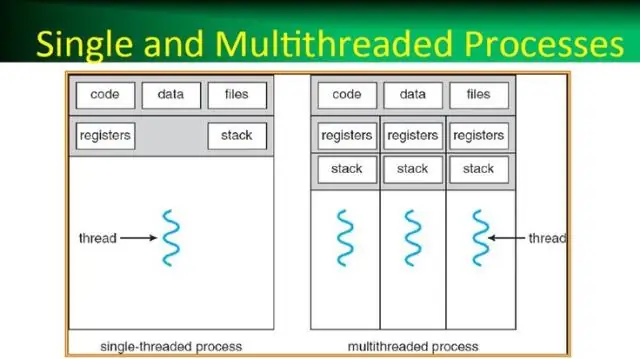

Wat is een proces in een besturingssysteem, wat is een thread in een besturingssysteem?

Een proces, in de eenvoudigste bewoordingen, is een uitvoeringsprogramma. Een of meer threads worden uitgevoerd in de context van het proces. Een thread is de basiseenheid waaraan het besturingssysteem processortijd toewijst. De threadpool wordt voornamelijk gebruikt om het aantal applicatiethreads te verminderen en om de workerthreads te beheren

Wat zijn de belangrijke configuratiebestanden die moeten worden bijgewerkt, bewerkt om een volledig gedistribueerde modus van Hadoop-cluster in te stellen?

De configuratiebestanden die moeten worden bijgewerkt om een volledig gedistribueerde modus van Hadoop in te stellen, zijn: Hadoop-env.sh. Kernsite. xml. Hdfs-site. xml. Mapred-site. xml. Meesters. slaven

Hoe schakel ik de agressieve modus op Cisco ASA uit?

Procedure: Agressieve modus uitschakelen voor inkomende verbindingen op Cisco ASA (ASDM) Stap 1: Log in op ASDM. Stap 2: Blader naar Configuratie. Stap 3: Blader naar VPN voor externe toegang. Stap 4: Blader onder Netwerktoegang (clienttoegang) naar Geavanceerd > IKE-parameters

Wat is een array, kunnen we een string en een geheel getal samen in een array opslaan?

Arrays kunnen elk type elementwaarde bevatten (primitieve typen of objecten), maar u kunt geen verschillende typen in een enkele array opslaan. U kunt een reeks gehele getallen of een reeks tekenreeksen of een reeks reeksen hebben, maar u kunt geen reeks hebben die bijvoorbeeld zowel tekenreeksen als gehele getallen bevat

Waarom is de agressieve modus minder veilig?

De agressieve modus is misschien niet zo veilig als de hoofdmodus, maar het voordeel van de agressieve modus is dat deze sneller is dan de hoofdmodus (omdat er minder pakketten worden uitgewisseld). Agressieve modus wordt meestal gebruikt voor VPN's voor externe toegang. Maar u zou ook de agressieve modus gebruiken als een of beide peers dynamische externe IP-adressen hebben