Top tien sociaalwetenschappelijke vragen Hoe kunnen we mensen ertoe bewegen om voor hun gezondheid te zorgen? Hoe creëren samenlevingen effectieve en veerkrachtige instellingen, zoals overheden? Hoe kan de mensheid haar collectieve wijsheid vergroten? Hoe verkleinen we de 'skill gap' tussen zwarte en blanke mensen in Amerika?. Laatst gewijzigd: 2025-01-22 17:01

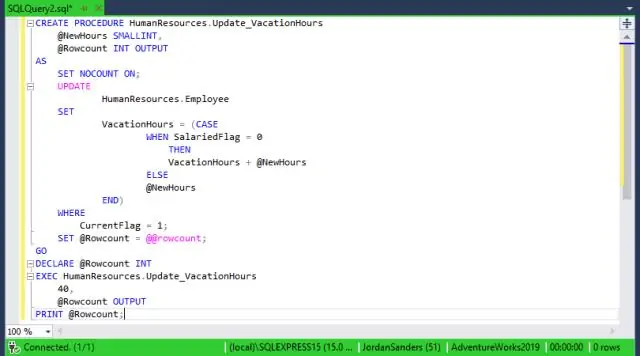

Met Linked Servers kunt u verbinding maken met andere database-instances op dezelfde server of op een andere machine of externe servers. Hiermee kan SQL Server SQL-scripts uitvoeren tegen OLE DB-gegevensbronnen op externe servers met behulp van OLE DB-providers. Laatst gewijzigd: 2025-01-22 17:01

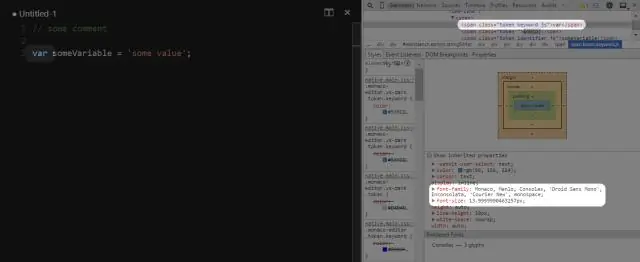

2 antwoorden zet het in grijstinten (als ingeschakelde knoppen kleurrijk zijn) maak het lichter of plaats er een transparante witte overlay over (als ingeschakelde knoppen over het algemeen donker zijn) maak het plat (als ingeschakelde knoppen een 3D-achtig oppervlak hebben) markeer de knop wanneer u erover zweeft (van ingeschakelde knoppen hebben dat gedrag). Laatst gewijzigd: 2025-01-22 17:01

Een inbreuk op de beveiliging doet zich voor wanneer een indringer ongeautoriseerde toegang krijgt tot de beveiligde systemen en gegevens van een organisatie. Cybercriminelen of kwaadaardige applicaties omzeilen beveiligingsmechanismen om beperkte gebieden te bereiken. Een inbreuk op de beveiliging is een schending in een vroeg stadium die kan leiden tot zaken als systeemschade en gegevensverlies. Laatst gewijzigd: 2025-01-22 17:01

THUNDERBIRD-GEBRUIKERS: Statusbalkknop: Klik op de knop Thema Lettertype&Size Changer in uw Thunderbird-statusbalk. Extra optie: Kies het menu Extra in de Thunderbird-menubalk en klik op de optie Thema Lettertype & Grootte wijzigen. Het opent het paneel Thema Lettertype & Grootte Changer-instellingen. Laatst gewijzigd: 2025-01-22 17:01

Een van de belangrijkste redenen waarom u moet investeren in een effectief BI-systeem is dat een dergelijk systeem de efficiëntie binnen uw organisatie kan verbeteren en daarmee de productiviteit kan verhogen. U kunt business intelligence gebruiken om informatie te delen tussen verschillende afdelingen in uw organisatie. Laatst gewijzigd: 2025-01-22 17:01

Snelheid: Java is sneller dan Python Java is 25 keer sneller dan Python. Qua gelijktijdigheid verslaat Java Python. Java is de beste keuze voor het bouwen van grote en complexe machinelearning-applicaties vanwege de uitstekende schaaltoepassingen. Laatst gewijzigd: 2025-01-22 17:01

Er zijn twee soorten modifiers in Java: access modifiers en non-access modifiers. De toegangsmodifiers in Java specificeren de toegankelijkheid of het bereik van een veld, methode, constructor of klasse. We kunnen het toegangsniveau van velden, constructors, methoden en klasse wijzigen door de toegangsmodifier erop toe te passen. Laatst gewijzigd: 2025-01-22 17:01

Net als hun functie-tegenhangers, worden JavaScript-klassedeclaraties gehesen. Ze blijven echter niet geïnitialiseerd tot de evaluatie. Dit betekent in feite dat u een klasse moet declareren voordat u deze kunt gebruiken. Laatst gewijzigd: 2025-01-22 17:01

Hiërarchische clustering kan big data niet goed aan, maar K Means-clustering wel. Dit komt omdat de tijdscomplexiteit van K Means lineair is, d.w.z. O(n) terwijl die van hiërarchische clustering kwadratisch is, d.w.z. O(n2). Laatst gewijzigd: 2025-01-22 17:01

Voer de configuratieterminal in om naar de algemene configuratiemodus te gaan. Voer config-register 0x2102 in. Voer end in en voer vervolgens de opdracht schrijven wissen in om de huidige opstartconfiguratie op de router te verwijderen. Laatst gewijzigd: 2025-06-01 05:06

3D Studio Max-licenties worden verkocht voor $ 1.545/jaar of $ 195/maand als doorlopend abonnement. Dit is de studioprijs die voor veel solopreneurs en kleinere studio's een beetje moeilijk te slikken is. De 3DS Studio Max- en Maya Indie-licenties zijn beschikbaar voor $ 250/jaar, per licentie. Dat is; beide zouden $ 500 kosten. Laatst gewijzigd: 2025-01-22 17:01

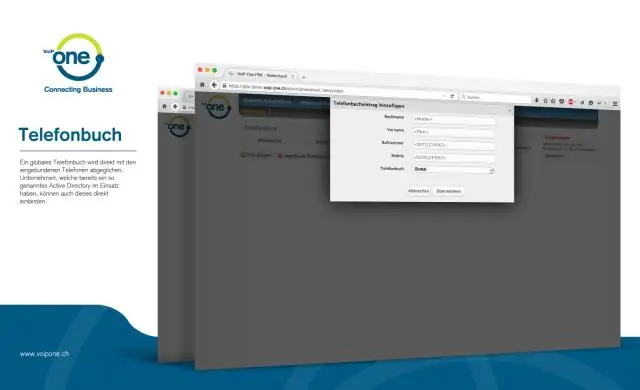

Bel om een telefoonboek te bestellen. Dex Media biedt één gratis directory voor abonnees van vaste lijnen met Verizon, FairPoint en Frontier. U kunt er een bestellen door ze te bellen op 1-800-888-8448. Indien beschikbaar, geef dan aan of je de Engelse of Spaanse versie wilt. Laatst gewijzigd: 2025-06-01 05:06

Short Bytes: een ping-pakket kan ook misvormd zijn om een denial-of-service-aanval uit te voeren door continue ping-pakketten naar het doel-IP-adres te sturen. Een continue ping veroorzaakt een bufferoverloop bij het doelsysteem en zorgt ervoor dat het doelsysteem crasht. Maar het ping-commando kan ook voor andere doeleinden worden gebruikt. Laatst gewijzigd: 2025-01-22 17:01

Wat te doen als u op uw MacBook morst Koppel uw apparaat onmiddellijk los. Schakel de laptop uit. Draai de laptop ondersteboven met het scherm nog steeds open. Verwijder de batterij. Met de computer ondersteboven, dep het gebied voorzichtig met een papieren handdoek. Laatst gewijzigd: 2025-01-22 17:01

Drie catch-blokken vangen de uitzonderingen op en verwerken ze door de resultaten op de console weer te geven. De Common Language Runtime (CLR) vangt uitzonderingen op die niet worden afgehandeld door catch-blokken. Laatst gewijzigd: 2025-01-22 17:01

VIDEO Vervolgens kan men zich ook afvragen, hoe reset ik mijn Barbie Droomhuis? Tot resetten Hallo Droomhuis naar fabrieksinstellingen, houd. ingedrukt de spreekknop en druk op de reset wisselen met een paperclip. Blijf vasthouden de spreekknop totdat deze na ongeveer 3 seconden knippert.. Laatst gewijzigd: 2025-01-22 17:01

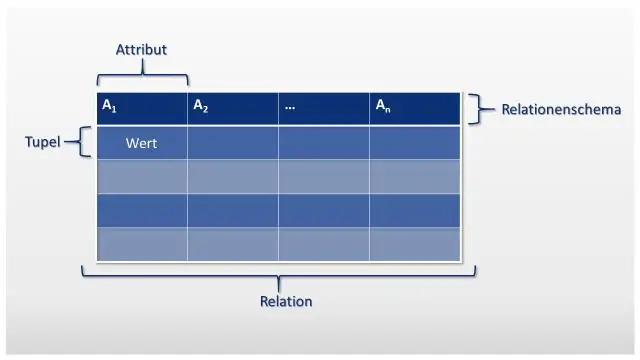

Een relationele database is een set formeel beschreven tabellen waaruit gegevens op veel verschillende manieren kunnen worden geopend of opnieuw kunnen worden samengesteld zonder dat de databasetabellen hoeven te worden gereorganiseerd. De standaard gebruikers- en applicatieprogrammeerinterface (API) van een relationele database is de Structured Query Language (SQL). Laatst gewijzigd: 2025-01-22 17:01

Schakel uw iPod touch in en stel deze in Houd de Sleep/Wake-knop ingedrukt totdat het Apple-logo verschijnt. Als de iPod touch niet wordt ingeschakeld, moet u mogelijk de batterij opladen. Voer een van de volgende handelingen uit: Tik op Handmatig instellen en volg de installatie-instructies op het scherm. Laatst gewijzigd: 2025-01-22 17:01

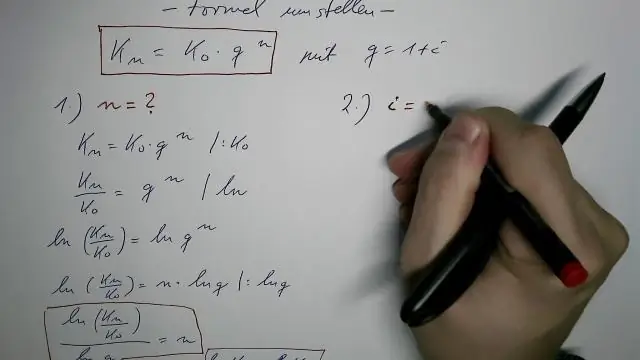

Exponentiële looptijd. De reeks problemen die kunnen worden opgelost door exponentiële tijdalgoritmen, maar waarvoor geen polynomiale tijdalgoritmen bekend zijn. Van een algoritme wordt gezegd dat het exponentiële tijd is, als T(n) wordt begrensd door 2poly(n), waarbij poly(n) een polynoom is in n. Laatst gewijzigd: 2025-01-22 17:01

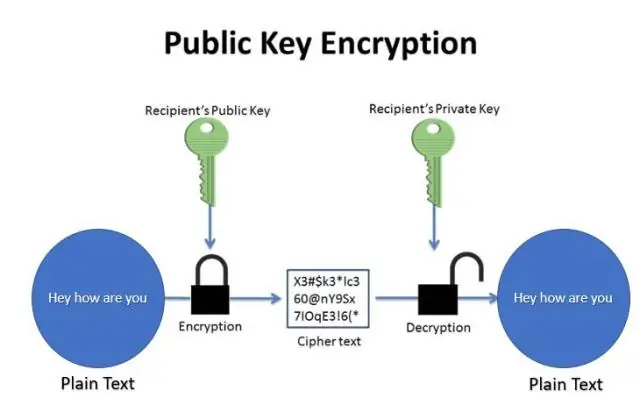

De afzender schrijft een bericht in platte tekst en versleutelt het met een geheime sleutel. Het versleutelde bericht wordt naar de ontvanger gestuurd, die het bericht met dezelfde geheime sleutel kan ontsleutelen. Hoe werkt asymmetrische sleutelcodering? De afzender schrijft een bericht en versleutelt het met een openbare sleutel. Laatst gewijzigd: 2025-01-22 17:01

Beste PowerPoint-sjablonen Galerij Invictus PowerPoint-sjabloon. Lichte zakelijke Sjablonen PowerPoint presentatie. Gloeilamp Idee Sjablonen PowerPoint presentatie. Inhoudsopgave Dia's voor PowerPoint. Missie en visie Sjablonen PowerPoint presentatie. Business Case Study Sjablonen PowerPoint presentatie. 30 60 90 Dagen Plan Sjablonen PowerPoint presentatie. Laatst gewijzigd: 2025-01-22 17:01

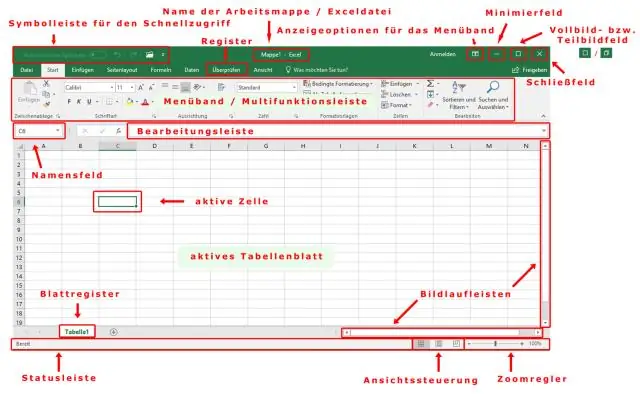

Wanneer u Word, Excel of PowerPoint opent, zijn de werkbalken Standaard en Opmaak standaard ingeschakeld. De werkbalk Standaard bevindt zich net onder de menubalk. Het bevat knoppen die opdrachten vertegenwoordigen zoals Nieuw, Openen, Opslaan en Afdrukken. De werkbalk Opmaak bevindt zich standaard naast de werkbalk Standaard. Laatst gewijzigd: 2025-01-22 17:01

Ga hiervoor naar de instellingen van Windows Phone. Ga naar about, scroll dan naar beneden en tik op 'resetyourphone' en bevestig de waarschuwing. Hiermee wordt je telefoon schoongeveegd. Waarschuwing: als u een fabrieksreset uitvoert, wordt ALLES van uw telefoon gewist. Laatst gewijzigd: 2025-01-22 17:01

Met threading wordt gelijktijdigheid bereikt met behulp van meerdere threads, maar vanwege de GIL kan er maar één thread tegelijk worden uitgevoerd. Bij multiprocessing wordt het oorspronkelijke proces gesplitst in meerdere onderliggende processen, waarbij de GIL wordt omzeild. Elk kindproces heeft een kopie van het volledige programmageheugen. Laatst gewijzigd: 2025-01-22 17:01

Mobiele telefoons zijn de perfecte manier om in contact te blijven met anderen en de gebruiker een gevoel van veiligheid te geven. In geval van nood kan het hebben van een mobiele telefoon u in staat stellen om u snel te bereiken en mogelijk levens te redden. Het belang van mobiele telefoons gaat echter veel verder dan persoonlijke veiligheid. Laatst gewijzigd: 2025-01-22 17:01

Welke je ook kiest, je kunt ze eenvoudig toevoegen aan de Family Hub. Tik gewoon op het Apps-pictogram om alle beschikbare apps van de Hub te zien. Tik vervolgens op de app die u aan het startscherm wilt toevoegen en houd deze vast. Er verschijnt een pop-upmenu; je kunt op Toevoegen aan Home tikken om een app-pictogram te maken, of op Widget toevoegen . tikken. Laatst gewijzigd: 2025-01-22 17:01

Velen zijn misschien niet helemaal weg, maar sommige van de duurdere drones zijn uitgerust met geavanceerde gezichtsherkenningstechnologie. Met deze technologie kan een drone leuke dingen doen, zoals je volgen, om je heen draaien of zelfs focussen op je glimlach om een uitstekende selfie te maken met de ingebouwde camera. Laatst gewijzigd: 2025-01-22 17:01

Ga in de AWS-console naar Services > SNS > Abonnementen > Abonnementen maken. Voer in het veld Topic ARN de ARN-waarde in van het SNS-onderwerp dat u hebt gemaakt. Selecteer het protocol als Amazon SQS. Voer in het veld Eindpunt de ARN-waarde van de SQS-wachtrij in en maak een abonnement aan. Laatst gewijzigd: 2025-01-22 17:01

Zoals elk e-mailaccount kan het af en toe problemen ondervinden bij het verzenden van berichten. Een ongeldige ontvanger-fout betekent dat uw bericht niet met succes kon worden afgeleverd. Afhankelijk van het type bericht dat u verzond, kan dit betekenen dat er een aantal dingen mis zijn gegaan. Laatst gewijzigd: 2025-01-22 17:01

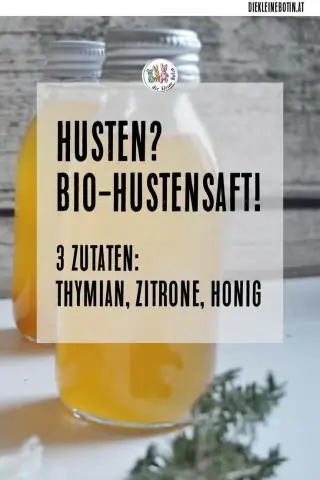

Hier zijn een paar natuurlijke behandelingen die u kunt proberen voor termietenbestrijding: Nematoden. Nematoden zijn parasitaire wormen die dol zijn op termieten. Azijn. Azijn is het wondermateriaal voor in huis. Boraten. Sinaasappel olie. Nat karton. Zonlicht. Omtrek barrière. Preventieve maatregelen nemen. Laatst gewijzigd: 2025-01-22 17:01

SQL tussen syntaxis SELECTEER kolom(men) FROM tabelnaam WHERE kolom TUSSEN waarde1 EN waarde2; Met behulp van de bovengenoemde syntaxis kunnen we waarden definiëren als onderdeel van de BETWEEN-operator. Ook blijft de hierboven genoemde syntaxis hetzelfde voor gebruik met een numerieke waarde, tekstwaarde en datumwaarde. Laatst gewijzigd: 2025-01-22 17:01

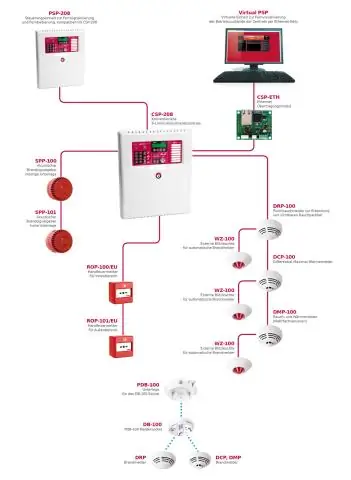

Een regelmodule is de uitgangszijde. Het activeert waarschuwingsapparaten zoals een bel of hoornflitser. Het kan ook relais activeren die zijn aangesloten op automatische deursluiters, liftbedieningen, brandblussystemen, rookuitwerpers en dergelijke. Wat doet de 3 alarm, 2 alarm, etc?. Laatst gewijzigd: 2025-01-22 17:01

De conn, ook gespeld als cun, conne, cond, conde en cund, is de handeling van het beheersen van de bewegingen van een schip terwijl het op zee is. Laatst gewijzigd: 2025-01-22 17:01

Toepassing starten Maak een ASP.NET Web API-project. Selecteer in Visual Studio het menu 'Bestand' -> 'Nieuw project'. Configureer het Web API-project om de lokale IIS te gebruiken. Klik in het venster 'Solution Explorer' met de rechtermuisknop op 'webDemo'-project en klik op het menu-item 'Eigenschappen. Laatst gewijzigd: 2025-01-22 17:01

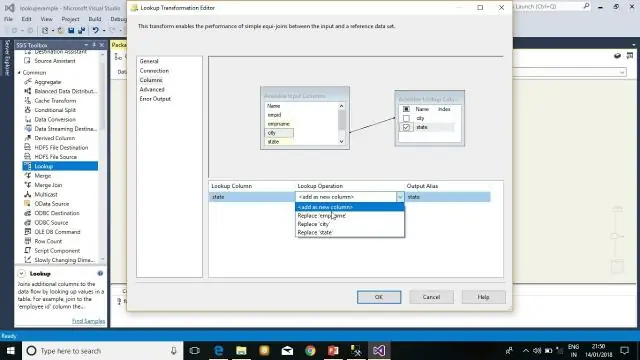

Rijsampling-transformatie in SSIS biedt een optie om het aantal rijen op te geven dat u uit de gegevensbron wilt ophalen. Rijsampling-transformatie in SSIS neemt de volledige gegevens van een bron en extraheert willekeurig het geselecteerde aantal rijen. Laatst gewijzigd: 2025-01-22 17:01

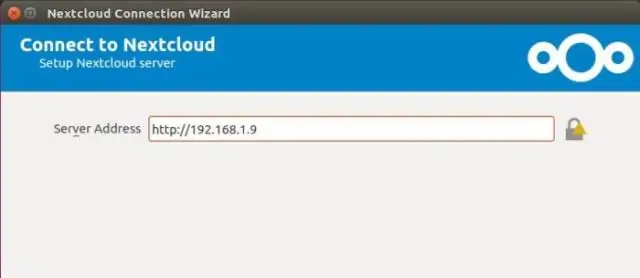

DIY-cloudopslag is meestal client-serversoftware, open source of betaald, die u helpt bij het opzetten en onderhouden van uw eigen cloud. U kunt enkele doe-het-zelf cloudopslagoplossingen instellen op op het netwerk aangesloten opslagapparaten of de opties gebruiken die worden aangeboden door onze beste webhostingproviders. Laatst gewijzigd: 2025-01-22 17:01

Hoe inkomende ongewenste oproepen op Verizon Home-telefoons te blokkeren Kies '*60' op uw vaste telefoon ('1160' als u een draaitelefoon gebruikt). Kies het telefoonnummer dat u wilt blokkeren wanneer de geautomatiseerde service u vraagt het nummer in te voeren. Bevestig dat het ingevoerde nummer correct is. Laatst gewijzigd: 2025-01-22 17:01

Door het maken van aangepaste tokens kan elk bedrijf zijn eigen digitale valuta op de blockchain uitgeven om goederen en diensten binnen zijn project te betalen. Laatst gewijzigd: 2025-01-22 17:01

De meest gebruikelijke methode is het gebruik van selectors om elementen op het scherm te herkennen. Selectors gebruiken attributen van UI-objecten als referentiepunten. Selector heeft XML-indeling. UIPath Studio gebruikt selectors. Laatst gewijzigd: 2025-01-22 17:01