- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Hier zijn 5 stappen om uw systeem te beveiligen door middel van dreigingsmodellering

- Stap 1: Identificeer beveiligingsdoelstellingen.

- Stap 2: Identificeer activa en externe afhankelijkheden.

- Stap 3: Identificeer vertrouwenszones.

- Stap 4: Identificeer potentieel gevaren en kwetsbaarheden.

- Stap 5: Documenteren dreigingsmodel .

Hiervan, wat is het proces van bedreigingsmodellering?

Dreigingsmodellering is een procedure voor het optimaliseren van netwerkbeveiliging door doelstellingen en kwetsbaarheden te identificeren en vervolgens tegenmaatregelen te definiëren om de effecten van te voorkomen of te verminderen gevaren naar het systeem. De sleutel naar dreigingsmodellering is om te bepalen waar de meeste moeite moet worden gedaan om een systeem veilig te houden.

En wanneer moet u bedreigingsmodellering uitvoeren? Dreigingsmodellering: 12 beschikbare methoden

- Voor het creëren worden dreigingsmodelleringsmethoden gebruikt.

- Er zijn veel methoden voor het modelleren van bedreigingen ontwikkeld.

- Dreigingsmodellering moet vroeg in de ontwikkelingscyclus worden uitgevoerd, wanneer potentiële problemen vroeg kunnen worden opgemerkt en verholpen, waardoor een veel duurdere oplossing later wordt voorkomen.

Dit in overweging nemend, wat zijn drie manieren waarop mensen met Threat Modeling kunnen beginnen?

je zult begin met heel eenvoudig methoden zoals vragen "wat is uw" dreigingsmodel ?” en brainstormen over gevaren . Die kunnen werken voor een beveiligingsexpert, en ze kunnen voor jou werken. Van daaruit leer je over drie strategieën voor dreigingsmodellering : focus op assets, focus op aanvallers en focus op software.

Welke tool kan worden gebruikt voor het modelleren van bedreigingen?

OWASP Bedreiging Draak is webgebaseerd en gemakkelijk te gebruik maken van en adopteren. Dit gereedschap is het eerste echte open-source product dat kan worden gebruikt maken dreigingsmodellering een realiteit in alle organisaties. Mike Goodwin is de auteur van Bedreiging Draak.

Aanbevolen:

Hoe doe je een forEach-lus in Java?

For-each lus in Java Het begint met het sleutelwoord for als een normale for-lus. In plaats van een lustellervariabele te declareren en te initialiseren, declareert u een variabele van hetzelfde type als het basistype van de array, gevolgd door een dubbele punt, gevolgd door de arraynaam

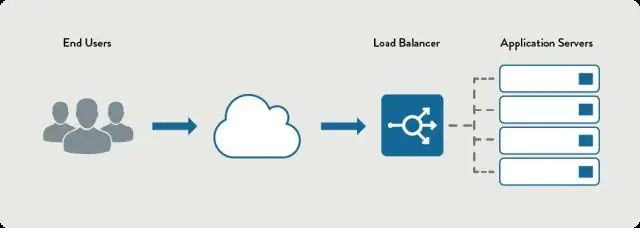

Hoe doe je loadbalancing?

Load Balancing Algoritmes Round Robin - Verzoeken worden opeenvolgend over de groep servers verdeeld. Minste verbindingen - Een nieuw verzoek wordt verzonden naar de server met de minste huidige verbindingen met clients. Minste tijd - Verzendt verzoeken naar de server die is geselecteerd door een formule die de . combineert

Hoe doe je bugtracking?

Hier zijn enkele snelle tips voor het efficiënt beheren en volgen van die bugs! Stap 1: Maak het gemakkelijk. Stap 2: Definieer uw bug. Stap 3: Organiseer en beveilig uw bugs. Stap 4: Stel een proces in voor tracking. Stap 5: Zorg dat je buy-in hebt van je hele team

Hoe doe je een voice-over over audacity?

Om uw voice-over op te nemen, moet u ervoor zorgen dat u uw microfoon of headset aansluit en deze als standaard in Audacity instelt. Zodra u dit hebt gedaan, klikt u op de knop Opnemen en begint u te spreken. Audacity neemt uw stem op totdat u op de knop Stoppen klikt. U ziet de voice-over audiotrack in golfvorm

Hoe doe je een whitebox-test?

Stapsgewijze White Box-testvoorbeeld Stap 1: Identificeer de functie, het onderdeel of het programma dat moet worden getest. Stap 2: Zet alle mogelijke paden in een stroomdiagram. Stap 3: Identificeer alle mogelijke paden uit de stroomgrafiek. Stap 4: Schrijf testgevallen om elk afzonderlijk pad op de stroomgrafiek te dekken. Stap 5: Uitvoeren, spoelen, herhalen