Controleren op cijfers en letters Javascript-functie om te controleren of een veldinvoer alleen letters en cijfers bevat // Functie om letters en cijfers te controleren functie alfanumeriek(inputtxt) {var letterNumber = /^[0-9a-zA-Z]+$/; if((inputtxt.value.match(letterNumber)) {return true;} else {alert('message'); return false;}} Stroomdiagram: HTML-code. Laatst gewijzigd: 2025-06-01 05:06

Scroll naar beneden totdat je pop-ups ziet en selecteer deze. Schakel het in en de knop zou blauw moeten worden. De optie Advertenties bevindt zich ook in de buurt van de optie Pop-up, dus u kunt die ook wijzigen. Om de personalisatie van advertenties uit te schakelen, gaat u naar Instellingen -> Google -> Advertenties van uw apparaat en schakelt u de optie uit. Laatst gewijzigd: 2025-01-22 17:01

Krijg ongeëvenaarde snelheid, veiligheid en privacy met Brave browser De standaard webbrowser in Windows 10 is Microsoft Edge. Sinds de oprichting als Project Spartan heeft Edge de Java-plug-in van Oracle niet ondersteund. Hoewel Edge dit niet ondersteunt, doet Windows 10 dat wel (zie ook Java-ondersteuning op Windows 10). Laatst gewijzigd: 2025-01-22 17:01

SQL | GEBRUIK clausule. Als meerdere kolommen dezelfde naam hebben maar de datatypes niet overeenkomen, kan de NATURAL JOIN-component worden gewijzigd met de USING-component om de kolommen te specificeren die moeten worden gebruikt voor een EQUIJOIN. GEBRUIKEN Clausule wordt gebruikt om slechts één kolom te matchen wanneer meer dan één kolom overeenkomt. Laatst gewijzigd: 2025-01-22 17:01

Taylorisme en de opkomst van de open kantoortuin Deze vroege, open kantoortuinen, die in het begin van de 20e eeuw in populariteit toenamen, volgden de principes van het 'Taylorisme', een methodologie ontwikkeld door werktuigbouwkundig ingenieur Frank Taylor, die probeerde de industriële efficiëntie te maximaliseren. Laatst gewijzigd: 2025-01-22 17:01

Binet's intelligentietest Hoewel het de oorspronkelijke bedoeling van Binet was om de test te gebruiken om kinderen te identificeren die extra academische hulp nodig hadden, werd de test al snel een middel om degenen te identificeren die door de eugenetica-beweging als 'zwakzinnig' werden beschouwd. Laatst gewijzigd: 2025-01-22 17:01

Invoering. Het is een dataminingtechniek die wordt gebruikt om de gegevenselementen in hun gerelateerde groepen te plaatsen. Clustering is het proces waarbij de gegevens (of objecten) in dezelfde klasse worden gepartitioneerd. De gegevens in de ene klasse lijken meer op elkaar dan op die in een ander cluster. Laatst gewijzigd: 2025-01-22 17:01

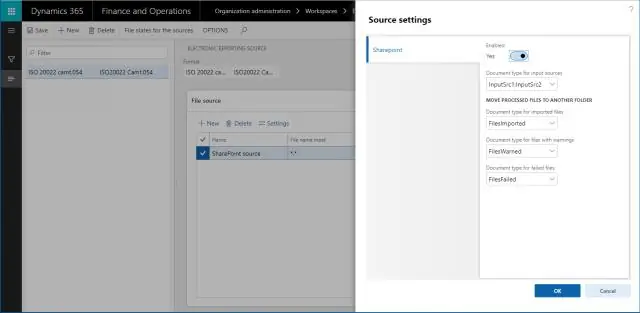

SharePoint Designer 2013 kan worden gebruikt om sites en oplossingen te maken en aan te passen die toepassingslogica bevatten, maar waarvoor geen code hoeft te worden geschreven. U kunt het gebruiken om gegevensbronnen toe te voegen en te wijzigen, lijst- en gegevensweergaven aan te passen, zakelijke workflows te bouwen en te implementeren, een bedrijfsmerk te ontwerpen en nog veel meer. Laatst gewijzigd: 2025-01-22 17:01

Een deductief argument is de presentatie van uitspraken waarvan wordt aangenomen of waarvan bekend is dat ze waar zijn als premissen voor een conclusie die noodzakelijkerwijs uit die uitspraken volgt. Het klassieke deductieve argument gaat bijvoorbeeld terug tot de oudheid: alle mensen zijn sterfelijk, en Socrates is een mens; daarom is Socrates sterfelijk. Laatst gewijzigd: 2025-01-22 17:01

PG&E heeft woensdag begin woensdag de stroom afgesloten voor ongeveer een half miljoen klanten en zegt dat het van plan is om 's middags de elektriciteit af te sluiten voor nog eens 234.000, velen van hen in de San Francisco Bay Area. Nog eens 43.000 klanten kunnen later op de dag stroom verliezen. Laatst gewijzigd: 2025-01-22 17:01

Argument uit analogie is een speciaal type inductief argument, waarbij waargenomen overeenkomsten worden gebruikt als basis om enige verdere overeenkomst af te leiden die nog moet worden waargenomen. Analoog redeneren is een van de meest gebruikte methoden waarmee mensen proberen de wereld te begrijpen en beslissingen te nemen. Laatst gewijzigd: 2025-01-22 17:01

Hier is een lijst die vaak voorkomt bij belangrijke functies van een besturingssysteem: Beveiligde en supervisormodus. Staat schijftoegang en bestandssystemen toe Apparaatstuurprogramma's Netwerkbeveiliging. Programma uitvoering. Geheugenbeheer Virtueel geheugen Multitasking. I/O-bewerkingen afhandelen. Manipulatie van het bestandssysteem. Laatst gewijzigd: 2025-01-22 17:01

Zodra uw browser is geopend, selecteert u het menu Extra en klikt u op Opties en selecteert u het tabblad Privacy. Klik op de knop Cookies weergeven. Om alle cookies te verwijderen, klikt u op de knop Alle cookies verwijderen. Laatst gewijzigd: 2025-01-22 17:01

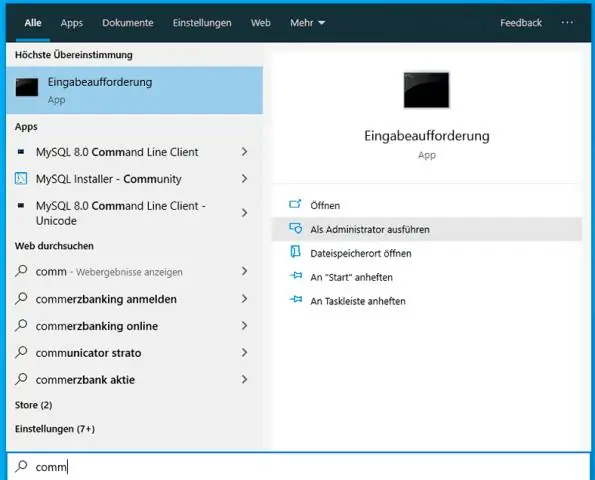

Om machtigingen te wijzigen, gebruikt u een beheerdersaccount op die computer om CACLS uit te voeren. Als u UAC hebt ingeschakeld, moet u wellicht eerst de opdrachtprompt verhogen door er met de rechtermuisknop op te klikken en 'Als administrator uitvoeren' te kiezen. Lees de hulp volledig door het volgende commando te typen: cacls/?. Laatst gewijzigd: 2025-01-22 17:01

Een ingebouwde zelftest (BIST) of ingebouwde test (BIT) is een mechanisme waarmee een machine zichzelf kan testen. Ingenieurs ontwerpen BIST's om te voldoen aan eisen zoals: hoge betrouwbaarheid. kortere reparatiecyclustijden. Laatst gewijzigd: 2025-01-22 17:01

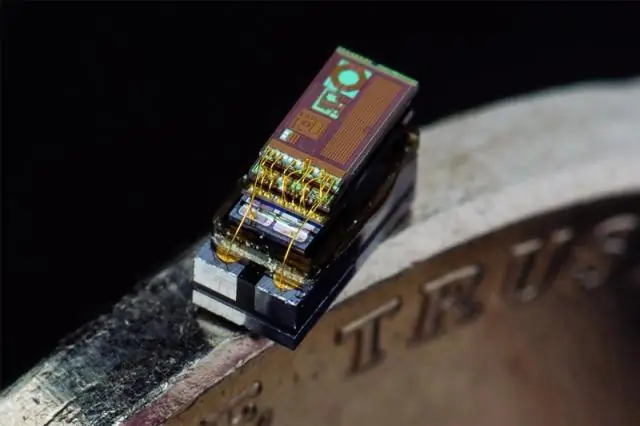

Kinetis Ook gevraagd, wat is de kleinste chip? De chip is een van de kleinste ooit geproduceerd, met een dikte van slechts een paar atomen - rond de diameter van twee DNA-helices. Het onderzoek zal vingernagelformaat chips met 30 miljard transistors - de aan-uitschakelaars van elektronische apparaten.. Laatst gewijzigd: 2025-01-22 17:01

Detecteer, analyseer en vergelijk gezichten Ga naar de Amazon Rekognition Console. Open de AWS Management Console, zodat u deze stapsgewijze handleiding open kunt houden. Stap 2: Analyseer gezichten. Stap 3: Vergelijk gezichten. Stap 4: Gezichten vergelijken (opnieuw). Laatst gewijzigd: 2025-01-22 17:01

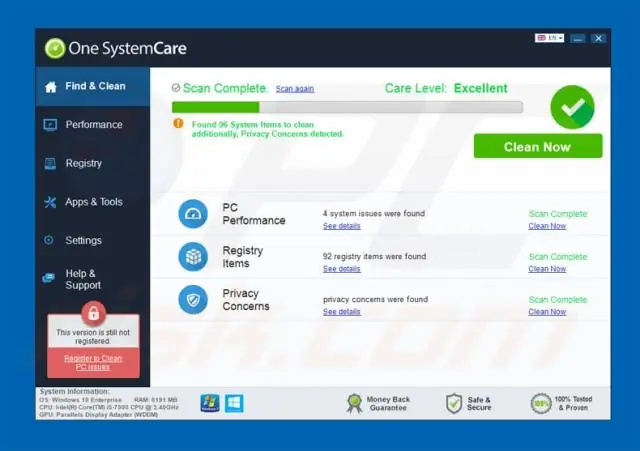

Druk op Win + X om het Power User-menu te openen en selecteer vervolgens Programma's en onderdelen. Er verschijnt een lijst met alle geïnstalleerde programma's op het scherm. Vind Advanced Systemcare 9 en klik op de knop Verwijderen. Volg de instructies op het scherm om het verwijderingsproces te voltooien. Laatst gewijzigd: 2025-06-01 05:06

Met codedekking kunt u zien hoeveel van uw code wordt uitgevoerd tijdens unittests, zodat u kunt begrijpen hoe effectief deze tests zijn. De volgende code coverage runners zijn beschikbaar in IntelliJ IDEA: IntelliJ IDEA code coverage runner (aanbevolen). Laatst gewijzigd: 2025-01-22 17:01

SQL-statements schrijven Trefwoorden kunnen niet over regels worden verdeeld of worden afgekort. Clausules worden meestal op aparte regels geplaatst voor de leesbaarheid en het gemak van bewerken. Tabs en inspringingen kunnen worden gebruikt om code leesbaarder te maken. Laatst gewijzigd: 2025-01-22 17:01

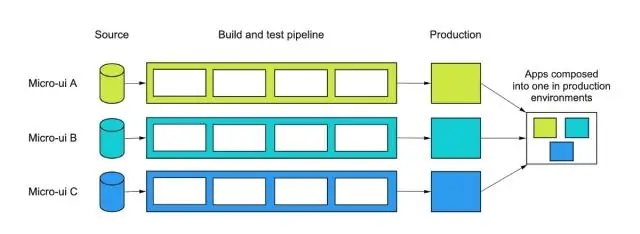

Het idee achter Micro Frontends is om een website of web-app te zien als een samenstelling van functies die eigendom zijn van onafhankelijke teams. Elk team heeft een specifiek werkterrein of missie waar het om geeft en waarin het gespecialiseerd is. Laatst gewijzigd: 2025-01-22 17:01

Hoe kan ik het Windows Shell Experience Host-proces repareren dat te veel geheugen/CPU gebruikt? ' Update uw besturingssysteem. Schakel de bureaubladachtergronddiavoorstelling op uw pc uit. Schakel automatische kleurverandering uit. Voer Systeembestandscontrole uit. Beperk het CPU-gebruik. Los uw registerproblemen op. Controleer uw pc op malware. Laatst gewijzigd: 2025-01-22 17:01

Deze mooie maar stoere plant doet het het beste in de volle zon en doet het goed in gebieden met hete, gereflecteerde warmte. Plant niet in schaduwrijke gebieden, omdat ze hierdoor langbenig worden. Bolmallow zaait zelf, en de zaailingen kunnen indien gewenst in de herfst worden verplaatst en getransplanteerd. Laatst gewijzigd: 2025-01-22 17:01

Vertegenwoordigt een programma-element zoals een pakket, klasse of methode. Elk element vertegenwoordigt een statische constructie op taalniveau (en niet bijvoorbeeld een runtimeconstructie van de virtuele machine). Elementen moeten worden vergeleken met behulp van de equals(Object)-methode. Laatst gewijzigd: 2025-01-22 17:01

Om TensorFlow te activeren, opent u een Amazon Elastic Compute Cloud (Amazon EC2) instantie van de DLAMI met Conda. Voer voor TensorFlow en Keras 2 op Python 3 met CUDA 9.0 en MKL-DNN deze opdracht uit: $ source active tensorflow_p36. Voer voor TensorFlow en Keras 2 op Python 2 met CUDA 9.0 en MKL-DNN deze opdracht uit:. Laatst gewijzigd: 2025-01-22 17:01

Apple iPhone 4 Raak Instellingen aan. Tik op Bluetooth. Als Bluetooth is uitgeschakeld, raakt u UIT aan om het in te schakelen. Raak het gewenste Bluetooth-apparaat aan. Voer desgevraagd de pincode voor het Bluetooth-apparaat in. Tik op Koppelen. De headset is nu gekoppeld en verbonden. Laatst gewijzigd: 2025-01-22 17:01

Meer specifiek betekent irrationaliteit dat rationele systemen onredelijke systemen zijn - ze dienen om de fundamentele menselijkheid, de menselijke rede, te ontkennen van de mensen die erin werken of door hen worden gediend. Met andere woorden, rationele systemen zijn ontmenselijkende systemen. Laatst gewijzigd: 2025-01-22 17:01

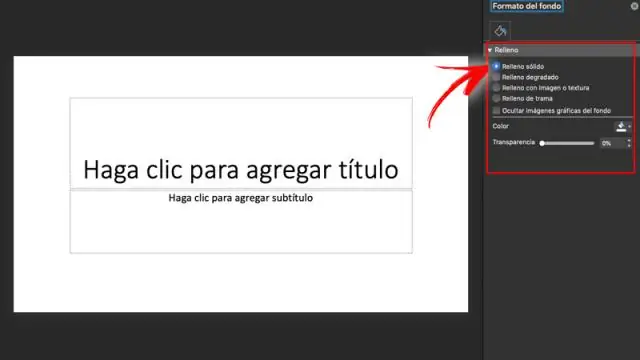

Klik op het tabblad Diamodel in de groep Hoofdlay-out op Tijdelijke aanduiding invoegen en klik vervolgens op het gewenste type tijdelijke aanduiding. Klik op een locatie in de lay-out en sleep om de tijdelijke aanduiding te tekenen. Als u een tijdelijke aanduiding voor tekst toevoegt, kunt u aangepaste tekst toevoegen. Laatst gewijzigd: 2025-01-22 17:01

De twee belangrijkste soorten redeneren, deductief en inductief, verwijzen naar het proces waarmee iemand een conclusie trekt en hoe hij denkt dat zijn conclusie waar is. Deductief redeneren vereist dat men begint met een paar algemene ideeën, premissen genaamd, en deze toepast op een specifieke situatie. Laatst gewijzigd: 2025-01-22 17:01

Om Canada vanuit de V.S. te bellen, volgt u deze eenvoudige belaanwijzingen: Kies 1, de landcode voor Canada, dan het netnummer (3 cijfers) en tenslotte het telefoonnummer (7 cijfers). Laatst gewijzigd: 2025-01-22 17:01

Welke bronnen kunnen als geloofwaardig worden beschouwd? materialen gepubliceerd in de afgelopen 10 jaar; onderzoeksartikelen geschreven door gerespecteerde en bekende auteurs; websites geregistreerd door overheid en onderwijsinstellingen (.gov,.edu,.academische databases (d.w.z. Academic Search Premier of JSTOR); materiaal van Google Scholar. Laatst gewijzigd: 2025-01-22 17:01

Hoe maak je een berichtvenster in Kladblok Stap 1: Stap 1: De tekst typen. Open eerst Kladblok en typ dit: x=msgbox(box text, buttons, box title) Stap 2: Stap 2: Het bestand opslaan. Als je klaar bent, sla je het op als aVBS(of VBScript)-bestand. Typ hiervoor '. Stap 3: Het einde. Gefeliciteerd! Je hebt het gedaan. Laatst gewijzigd: 2025-01-22 17:01

Om dit te voorkomen, gebruiken loodgieters een speciale koppeling die een diëlektrische verbinding wordt genoemd. Het is een koppeling die fungeert als een elektrische barrière tussen de twee metalen. De ene kant is van koper; de andere, staal. Tussen de twee zijden bevindt zich een niet-geleidende ring, meestal gemaakt van rubber, die voorkomt dat de metalen op elkaar inwerken. Laatst gewijzigd: 2025-01-22 17:01

Wat is het doel van DNS-cachevergrendeling? Het voorkomt dat een aanvaller records in de resolvercache vervangt terwijl de Time to Live (TTL) nog van kracht is. Laatst gewijzigd: 2025-01-22 17:01

Bar-Code ondersteunt een breed scala aan barcodes, waaronder EAN, UPC, ISBN, QR-codes, enz. De app is bedoeld om de informatie van een gescande code te delen in plaats van de inhoud ervan onmiddellijk te bekijken. Met Bar-Code kunt u codes scannen met de camera van uw mobiele apparaat of de informatie laten decoderen uit een foto van een code. Laatst gewijzigd: 2025-01-22 17:01

Het selectievakje Kennisgebruiker staat in de tweede kolom van het gedeelte Gebruikersdetails. Geef voor het inschakelen van Salesforce Knowledge vanuit Set-up Knowledge op in het vak Snel zoeken en selecteer vervolgens Knowledge-instellingen. Bevestig dat u Salesforce Knowledge wilt inschakelen en klik op Knowledge inschakelen. Laatst gewijzigd: 2025-01-22 17:01

CompTIA A+-gecertificeerd zijn is zeker de moeite waard als het gaat om het binnenhalen van banen op instapniveau. Als je de A+ hebt, kun je IT-banen op instapniveau binnenhalen, zoals desktopondersteuning of helpdesktechnologie. De nieuwe CompTIA A+ is een goed begin. Het biedt de fundamentele kennis voor grotere en betere rollen verderop in de lijn. Laatst gewijzigd: 2025-01-22 17:01

VIDEO Evenzo kun je je afvragen, waar wordt een 66-blok voor gebruikt? EEN 66 blok is een soort punchdown blok gebruikt om verbinden sets van draden in een telefoonsysteem. Ze zijn vervaardigd in drie maten, A, B en M. A en B hebben zes clips in elke rij, terwijl M er slechts 4 heeft.. Laatst gewijzigd: 2025-01-22 17:01

Met LinkedIn richt je je op een kwalitatief publiek in een professionele context. Markt voor beïnvloeders, besluitvormers en leidinggevenden die inspelen op nieuwe kansen. Combineer targetingcriteria om uw ideale persona op te bouwen: IT-besluitvormers, C-level executives, toekomstige studenten, eigenaren van kleine bedrijven en meer. Laatst gewijzigd: 2025-01-22 17:01

Van Wikipedia, de gratis encyclopedie. Elliptische kromme cryptografie (ECC) is een benadering van cryptografie met openbare sleutels op basis van de algebraïsche structuur van elliptische krommen over eindige velden. ECC vereist kleinere sleutels in vergelijking met niet-EC-cryptografie (gebaseerd op gewone Galois-velden) om gelijkwaardige beveiliging te bieden. Laatst gewijzigd: 2025-01-22 17:01