Inhoudsopgave:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

EEN kwetsbaarheid scanner is een hulpmiddel Dat zullen scan een netwerk en systemen zoeken naar kwetsbaarheden of verkeerde configuraties die een veiligheidsrisico vormen.

Welke van de kwetsbaarheidstools heeft u daarnaast op uw netwerk gebruikt?

De beste scanners voor netwerkkwetsbaarheid

- SolarWinds Network Configuration Manager (GRATIS PROEF)

- ManageEngine Vulnerability Manager Plus (GRATIS PROEF)

- Paessler Network Vulnerability Monitoring met PRTG (GRATIS PROEF)

- OpenVAS.

- Microsoft Baseline Security Analyzer.

- Retina Network Scanner Community-editie.

Vervolgens is de vraag: wat zijn kwetsbaarheden. Hoe herken je ze? Kwetsbaarheden zijn specifieke wegen die bedreigingsagenten kunnen benutten tot een informatiemiddel aanvallen. Ze kunnen zijn geïdentificeerd door een team van individuen met verschillende achtergronden te laten brainstormen over alle mogelijke dreigingen en manieren waarop de informatie achterhaald kan worden.

Hoe identificeer je op deze manier dreigingen en kwetsbaarheden in een IT-infrastructuur?

Belangrijkste acties

- Begrijp veelvoorkomende aanvallen. Aanvallen op en binnen uw netwerk zijn er in veel verschillende varianten.

- Inventariseer uw kwetsbaarheden. Maak een volledige lijst van mogelijke kwetsbaarheden.

- Gebruik scantools voor kwetsbaarheden. Er zijn veel tools om de bestaande beveiligingsstatus van uw netwerk te controleren.

- Beoordeel de risico's.

Wat is de eerste stap bij het uitvoeren van een beveiligingsrisicobeoordeling?

De eerste stap in de risicobeoordeling proces is om een waarde/gewicht toe te kennen aan elk geïdentificeerd activum, zodat we ze kunnen classificeren met betrekking tot de waarde die elk activum toevoegt aan de organisatie.

- Welke activa moeten we beschermen?

- Hoe worden deze activa bedreigd?

- Wat kunnen we doen om deze bedreigingen het hoofd te bieden?

Aanbevolen:

Welke beveiligingsstandaard definieert NIST SP 800 53 bij het beschermen van Amerikaanse federale systemen?

NIST Special Publication 800-53 biedt een catalogus van beveiligings- en privacycontroles voor alle Amerikaanse federale informatiesystemen, behalve die met betrekking tot nationale veiligheid. Het wordt uitgegeven door het National Institute of Standards and Technology, een niet-regelgevende instantie van het Amerikaanse ministerie van Handel

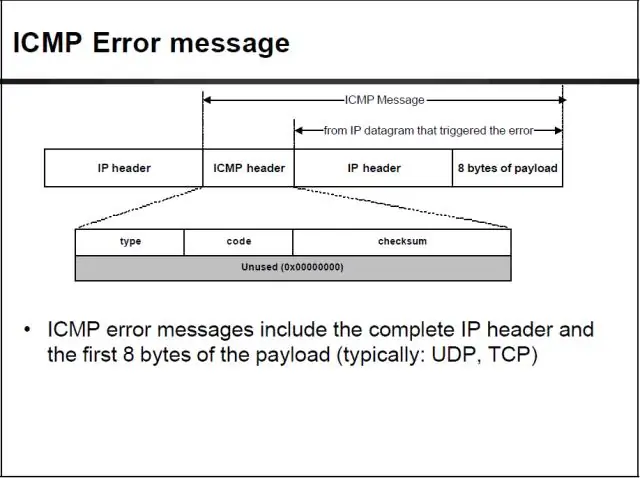

Welk protocol wordt ondersteund door icmpv6 om het ontdekken van buren op een IPv6-netwerk mogelijk te maken?

Het Neighbor Discovery-protocol komt overeen met een combinatie van deze IPv4-protocollen: Address Resolution Protocol (ARP), Internet Control Message Protocol (ICMP), Router Discovery (RDISC) en ICMP Redirect. IPv6-routers gebruiken Neighbor Discovery om reclame te maken voor het IPv6-sitevoorvoegsel

Welke tools kunt u gebruiken om poortscans uit te voeren?

Laten we eens kijken naar de top vijf van meest populaire tools voor poortscanners die worden gebruikt op het gebied van infosec. Nmap. Nmap staat voor 'Network Mapper', het is de meest populaire netwerkdetectie en poortscanner in de geschiedenis. Eenhoornscan. Unicornscan is na Nmap de populairste scanner voor vrije poorten. Boze IP-scan. Netkat. Zenmap

Wanneer woorden zijn doorgestreept, ontdekken documentonderzoekers vaak het originele schrift met behulp van wat?

Infraroodluminescentie wordt gebruikt om: schrift dat is gewist weer te geven EN te detecteren of er twee verschillende inkten zijn gebruikt bij het schrijven van een document. Documentonderzoekers ontdekken vaak het originele schrift van doorgestreepte woorden met behulp van: Infraroodstraling

Wat is de bekende tool om te scannen op kwetsbaarheden?

Nessus-tool is een merkgebonden en gepatenteerde kwetsbaarheidsscanner gemaakt door Tenable Network Security. Het is geïnstalleerd en gebruikt door miljoenen gebruikers over de hele wereld voor beoordeling van kwetsbaarheden, configuratieproblemen, enz