- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

De Bedreigingsmodelleringstool is een kernelement van de Microsoft Levenscyclus voor beveiligingsontwikkeling (SDL). Het stelt software-architecten in staat om potentiële beveiligingsproblemen vroegtijdig te identificeren en te verminderen, wanneer ze relatief eenvoudig en kosteneffectief zijn op te lossen.

Op dezelfde manier kunt u zich afvragen: wat is het doel van dreigingsmodellering?

Dreigingsmodellering is een procedure voor het optimaliseren van netwerkbeveiliging door doelstellingen en kwetsbaarheden te identificeren en vervolgens tegenmaatregelen te definiëren om de effecten van te voorkomen of te verminderen gevaren naar het systeem. De sleutel naar dreigingsmodellering is om te bepalen waar de meeste moeite moet worden gedaan om een systeem veilig te houden.

hoe voer je een dreigingsmodel uit? Hier zijn 5 stappen om uw systeem te beveiligen door middel van dreigingsmodellering.

- Stap 1: Identificeer beveiligingsdoelstellingen.

- Stap 2: Identificeer activa en externe afhankelijkheden.

- Stap 3: Identificeer vertrouwenszones.

- Stap 4: Identificeer potentiële bedreigingen en kwetsbaarheden.

- Stap 5: Documenteer het dreigingsmodel.

Wat is op deze manier een tm7-bestand?

Antwoord geven. Nadat een eerste toepassingsbedreigingsmodel is gemaakt, is het gepost in Microsoft Threat Modeling Tool het dossier formaat (". tm7 " het dossier extensie) naar dezelfde VA-netwerkshare die werd gebruikt voordat de ontwerpdocumentatie werd geüpload.

Wat is de vertrouwensgrens bij het modelleren van bedreigingen?

Vertrouwensgrens is een term in de informatica en beveiliging die wordt gebruikt om een grens waar programmagegevens of uitvoering het niveau van " vertrouwen ". EEN " vertrouwensgrens schending" verwijst naar een kwetsbaarheid waarbij computersoftware vertrouwt op gegevens die niet zijn gevalideerd voor het oversteken van een grens.

Aanbevolen:

Wat is de beste Agile-tool?

Om de cyclus te voltooien, zal Agile Manager verhalen en taken rechtstreeks naar deze tools pushen, zodat ontwikkelaars rechtstreeks vanuit hun favoriete IDE kunnen volgen. Actieve samenwerking. JIRA Agile. Wendbare bank. Kerntracker. Telerik TeamPulse. VersionOne. Plandoos. LeanKit

Wat is de meest populaire tool voor containerisatie?

Tutum, Kitematic, dockersh, Weave en Centurion zijn de populairste tools in de categorie 'ContainerTools'

Wat is de tool die wordt gebruikt voor provisioning en configuratie?

Chef, Ansible, Puppet en SaltStack zijn populaire, open source voorbeelden van deze tools. Ik heb gezien dat veel bedrijven deze tools gebruiken om nieuwe infrastructuur te creëren en aan te passen, of te voorzien, en deze daarna te configureren

Op welke drie manieren kunnen mensen met Threat Modeling beginnen?

U begint met zeer eenvoudige methoden, zoals vragen "wat is uw dreigingsmodel?" en brainstormen over bedreigingen. Die kunnen werken voor een beveiligingsexpert, en ze kunnen voor jou werken. Van daaruit leer je over drie strategieën voor het modelleren van bedreigingen: focussen op activa, focussen op aanvallers en focussen op software

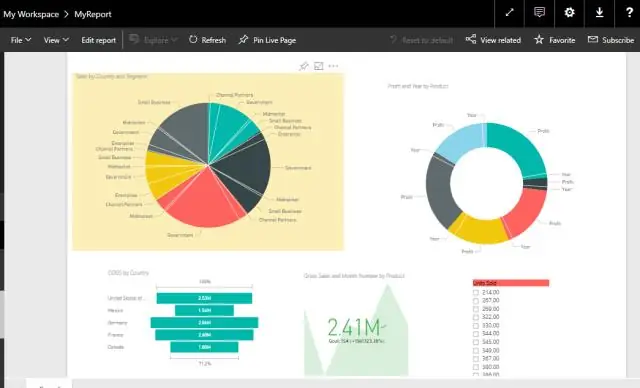

Is Power BI een Microsoft-tool?

Microsoft Power BI is een business intelligence-platform dat niet-technische zakelijke gebruikers tools biedt voor het aggregeren, analyseren, visualiseren en delen van gegevens. Gebruikers kunnen een applicatie voor Windows 10 downloaden, genaamd Power BI Desktop, en native mobiele apps voor Windows-, Android- en iOS-apparaten