Inhoudsopgave:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Op de betreffende Android-apparaten is het mogelijk om Bluetooth-verkeer als volgt vast te leggen:

- Ga naar Instellingen.

- Als ontwikkelaarsopties niet zijn ingeschakeld, schakelt u deze nu in.

- Ga naar ontwikkelaarsopties.

- Schakel de optie Bluetooth HCI-snooplogboek inschakelen in.

- Voer de acties uit die moeten worden vastgelegd.

Daarnaast, hoe snuif je Bluetooth-verkeer op?

Op de betreffende Android-apparaten is het mogelijk om Bluetooth-verkeer als volgt vast te leggen:

- Ga naar Instellingen.

- Als ontwikkelaarsopties niet zijn ingeschakeld, schakelt u deze nu in.

- Ga naar ontwikkelaarsopties.

- Schakel de optie Bluetooth HCI-snooplogboek inschakelen in.

- Voer de acties uit die moeten worden vastgelegd.

Afgezien van het bovenstaande, hoe reverse-engineer je Bluetooth? Reverse Engineering van de bollen: Bulb 2

- Eerst moet je de ontwikkelaarsmodus in Android inschakelen als je dat nog niet hebt gedaan.

- Ga vervolgens naar Instellingen, open vervolgens "Opties voor ontwikkelaars" en schakel "Bluetooth HCI-snooplogboek inschakelen" in. Dit zal beginnen met het opnemen van al het Bluetooth-verkeer dat door uw apparaat gaat.

Kan Wireshark dienovereenkomstig Bluetooth-pakketten vastleggen?

Zoals je hebt gezien, is het heel gemakkelijk met Android tot Bluetooth-pakketten vastleggen , en analyseer die met behulp van Wireshark . Flikkerend kaarseffect: schrijf 00RRGGBB0X000100 naar karakteristieke= 0xfffb van service= 0xff02, waarbij RRGGBB de hexadecimale kleurcode is en X 4 is om het effect te activeren en 5 om het effect te deactiveren.

Kan Bluetooth worden onderschept?

Momenteel, Bluetooth is de gemakkelijkste van deze signalen om onderscheppen . Hoewel bluejacking zelf een onschuldige grap is, is het ook een waarschuwing dat je smartphone kon schadelijke, ongewenste gegevens ontvangen als u uw Bluetooth verbinding openen.

Aanbevolen:

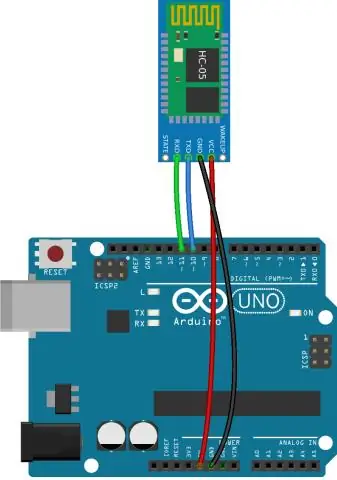

Hoe werkt Bluetooth-module HC 05?

HC-05 Bluetooth-module is een gebruiksvriendelijke Bluetooth SPP-module (Serial Port Protocol), ontworpen voor transparante draadloze seriële verbinding. HC-05 Bluetooth-module biedt een schakelmodus tussen master- en slave-modus, wat betekent dat het geen gegevens kan ontvangen of verzenden

Hoe kan ik van mijn laptop een Bluetooth-speaker maken?

Windows 10 & 8 Klik op de knop [Start] en selecteer [Instellingen] Selecteer [Apparaten] Klik op het tabblad [Bluetooth] en klik vervolgens op de knop [Bluetooth] om de BLUETOOTH-functie in te schakelen. Selecteer uw apparaat en klik op [Koppelen] Controleer uw geluidsinstellingen om er zeker van te zijn dat het geluid via de juiste uitgang wordt afgespeeld

Hoe verbind ik mijn Bluetooth-headset met mijn Samsung Note 5?

Koppelen met Bluetooth - Samsung Galaxy Note 5 Veeg de statusbalk omlaag. Tik en houd Bluetooth vast. Tik op de schakelaar om Bluetooth in te schakelen. Als u de koppeling vanaf de telefoon start, zorg er dan voor dat het Bluetooth-apparaat is ingeschakeld en in de detecteerbare of koppelingsmodus staat. Als er een Bluetooth-koppelingsverzoek verschijnt, controleer dan of de toegangscode voor beide apparaten hetzelfde is en tik op OK

Hoe sluit ik mijn AKG Bluetooth-hoofdtelefoon aan?

Wanneer u voor de eerste keer verbinding maakt, zet u eerst de aan/uit-schakelaar van de hoofdtelefoon omlaag om de LED weer te geven die moet worden ingeschakeld, waarna de LED van de hoofdtelefoon blauw knippert en de koppelingsstatus wordt geactiveerd. 3. De naam van de headset verschijnt in de Bluetooth-apparaatzoeklijst van de Android-telefoon. Als dit niet het geval is, probeer dan de Bluetooth-interface te vernieuwen

Hoe maak ik een virtuele Bluetooth-seriële poort?

Voeg een Bluetooth® COM-poort toe (inkomend) -Windows® Open Bluetooth-apparaten. Navigeer vanaf het Windows-bureaublad naar: Start > (Instellingen) > Configuratiescherm > (Netwerk en internet) > Bluetooth-apparaten. Klik op het tabblad COM-poorten op Toevoegen. Zorg ervoor dat 'Inkomend (apparaat start de verbinding)' is geselecteerd en klik vervolgens op OK. Klik OK