- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Welke drie technologieën moeten worden opgenomen? in een SOC beveiligingsinformatie en gebeurtenisbeheersysteem? (Kiezen drie .) Proxyserver-, gebruikersauthenticatie- en inbraakpreventiesystemen (IPS) zijn beveiligingsapparaten en -mechanismen die in de netwerkinfrastructuur worden geïmplementeerd en worden beheerd door het Network Operations Center (NOC).

Wat dit betreft, welke drie technologieën moeten worden opgenomen in een SOC-beveiligingsinformatie- en gebeurtenisbeheersysteem?

(Kiezen drie .) Proxyserver, gebruikersauthenticatie en inbraakpreventie systemen (IPS) zijn veiligheid apparaten en mechanismen die zijn geïmplementeerd in de netwerkinfrastructuur en worden beheerd door het Network Operations Center (NOC).

Ten tweede, welke drie zijn de belangrijkste categorieën van elementen in een beveiligingscentrum, kies er drie? De drie hoofdcategorieën van elementen van een centrum voor beveiligingsoperaties zijn mensen, processen en technologieën. Een database-engine, een data centrum , en een internetverbinding zijn componenten in de technologieën categorie.

Dus hoe helpt een beveiligingsinformatie- en gebeurtenisbeheersysteem Siem in een SOC het personeel bij het bestrijden van beveiligingsrisico's?

EEN beveiligingsinformatie en gebeurtenisbeheersysteem ( SIEM ) combineert gegevens van meerdere bronnen om help SOC personeel gegevens verzamelen en filteren, detecteren en classificeren gevaren , analyseren en onderzoeken gevaren en middelen beheren om preventieve maatregelen te implementeren.

Wat is een SOC-service?

SOC -als een- onderhoud , ook wel aangeduid als SOC als een onderhoud , is een abonnement- of softwaregebaseerd onderhoud die uw logboeken, apparaten, clouds, netwerk en activa beheert en bewaakt voor interne IT-teams. De onderhoud biedt bedrijven de kennis en vaardigheden die nodig zijn om cyberdreigingen tegen te gaan.

Aanbevolen:

Welke tekens moeten in XML worden geëscaped?

XML-escapetekens Ontsnapte vorm voor speciale tekens wordt vervangen door Ampersand && Kleiner dan < Aanhalingstekens " '

Welke drie apparaten worden beschouwd als tussenliggende apparaten in een netwerk?

Welke drie apparaten worden beschouwd als tussenliggende apparaten in een netwerk? (Kies er drie.) router. server. schakelaar. werkstation. netwerkprinter. draadloos toegangspunt. Uitleg: Tussenapparaten in een netwerk bieden netwerkconnectiviteit met eindapparaten en dragen gegevenspakketten van gebruikers over tijdens datacommunicatie

Welke andere opkomende technologieën gebruiken logica?

Opkomende technologieën omvatten een verscheidenheid aan technologieën zoals onderwijstechnologie, informatietechnologie, nanotechnologie, biotechnologie, cognitieve wetenschap, psychotechnologie, robotica en kunstmatige intelligentie

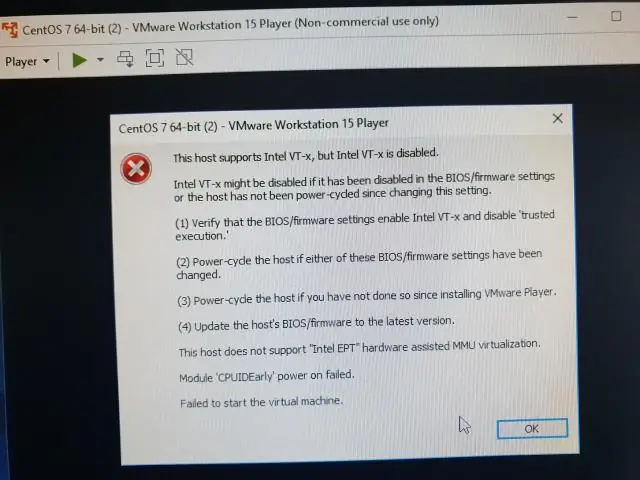

Welke opties moeten worden ingeschakeld om Hyper V uit te voeren?

Vraag 2 Welke hardware-opties moeten ingeschakeld zijn om Hyper-V te kunnen draaien? De hardware-hardwarevirtualisatie-optie (Intel VT/AMD-V) en Preventie van gegevensuitvoering (Intel DX/AMD NX) moeten zijn ingeschakeld om Hyper-V uit te voeren

Wat moet er in een case study worden opgenomen?

Een case study-analyse vereist dat u een zakelijk probleem onderzoekt, de alternatieve oplossingen onderzoekt en de meest effectieve oplossing voorstelt met ondersteunend bewijsmateriaal. De casus voorbereiden Lees en onderzoek de casus grondig. Focus uw analyse. Ontdek mogelijke oplossingen/wijzigingen die nodig zijn. Selecteer de beste oplossing