Inhoudsopgave:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:27.

- Laatst gewijzigd 2025-01-22 17:35.

Zero Trust-implementatie

- Gebruik microsegmentatie.

- Een persoon of programma met toegang tot een van die zones kan geen toegang krijgen tot een van de andere zones zonder aparte autorisatie. Gebruik Multi-Factor Authenticatie (MFA)

- Implementeren Principe van het minste privilege (PoLP)

- Valideer alle eindpuntapparaten.

Op dezelfde manier kan men zich afvragen, hoe bereik je nul vertrouwen?

Dit zijn de vier principes die uw bedrijf - en vooral uw IT-organisatie - moet toepassen:

- Bedreigingen komen zowel van binnen als van buiten. Dit is waarschijnlijk de grootste verandering in denken.

- Gebruik microsegmentatie.

- Minst bevoorrechte toegang.

- Vertrouw nooit, controleer altijd.

Ten tweede, wat is een Zero Trust Network? Nul vertrouwen Architectuur, ook wel aangeduid als Zero Trust Network of gewoon Nul vertrouwen , verwijst naar beveiligingsconcepten en dreigingsmodellen die er niet langer van uitgaan dat actoren, systemen of services die opereren vanuit de beveiligingsperimeter automatisch moeten worden vertrouwd, en in plaats daarvan alles en nog wat moeten verifiëren

En waarom moeten moderne organisaties overwegen om een zero trust-beveiligingsaanpak te implementeren?

Nul vertrouwen helpt u de voordelen van de cloud te benutten zonder uw organisatie tot extra risico. Bijvoorbeeld, wanneer encryptie is gebruikt in cloudomgevingen, vallen aanvallers vaak versleutelde gegevens aan via sleuteltoegang, niet door de versleuteling te verbreken, en dus sleutelbeheer is van het grootste belang.

Wie heeft de term zero trust bedacht?

De termijn ' nul vertrouwen ' was bedacht door een analist bij Forrester Research Inc. in 2010 toen het model voor de concept voor het eerst werd gepresenteerd. Een paar jaar later kondigde Google aan dat ze hadden geïmplementeerd nul vertrouwen beveiliging in hun netwerk, wat leidde tot een groeiende interesse in adoptie binnen de technische gemeenschap.

Aanbevolen:

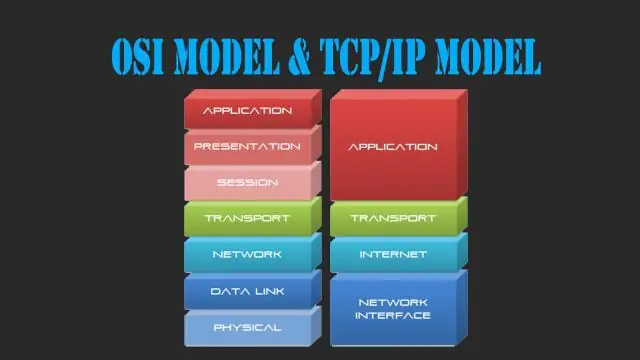

Wat is het verschil tussen het OSI-model en het TCP IP-model?

1. OSI is een generieke, protocolonafhankelijke standaard die fungeert als communicatiegateway tussen het netwerk en de eindgebruiker. Het TCP/IP-model is gebaseerd op standaardprotocollen waarrond internet zich heeft ontwikkeld. Het is een communicatieprotocol waarmee hosts via een netwerk kunnen worden aangesloten

Wat is een zero trust-model voor een effectievere beveiliging?

Zero Trust is een beveiligingsconcept dat is gebaseerd op de overtuiging dat organisaties niet automatisch iets binnen of buiten hun perimeters moeten vertrouwen en in plaats daarvan alles en nog wat moeten verifiëren om verbinding te maken met hun systemen voordat ze toegang verlenen. “De strategie rond Zero Trust komt erop neer dat je niemand vertrouwt

Wat is een Zero Trust-model?

Beveiliging zonder vertrouwen | Wat is een Zero Trust-netwerk? Zero trust is een beveiligingsmodel dat is gebaseerd op het principe van strikte toegangscontroles en standaard niemand vertrouwen, zelfs niet degenen die zich al binnen de netwerkperimeter bevinden

Wat zijn zero trust-netwerken?

Zero Trust Architecture, ook wel Zero Trust Network of simpelweg Zero Trust genoemd, verwijst naar beveiligingsconcepten en dreigingsmodellen die er niet langer van uitgaan dat actoren, systemen of services die binnen de beveiligingsperimeter opereren automatisch vertrouwd moeten worden, maar in plaats daarvan alles moeten verifiëren en alles proberen

Hoe implementeer je een machine learning-model in productie?

Implementeer uw eerste ML-model in productie met een eenvoudige tech-stack Een machine learning-model trainen op een lokaal systeem. De inferentielogica verpakken in een kolftoepassing. Docker gebruiken om de kolftoepassing te containeriseren. De docker-container hosten op een AWS ec2-instantie en de webservice gebruiken