Inhoudsopgave:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

EEN veiligheidsincident is een gebeurtenis die erop kan wijzen dat de systemen of gegevens van een organisatie zijn gecompromitteerd of dat maatregelen om deze te beschermen hebben gefaald. In de IT is een gebeurtenis alles wat van belang is voor systeemhardware of -software en een incident is een gebeurtenis die de normale bedrijfsvoering verstoort.

Wat is in dit verband een voorbeeld van een beveiligingsincident?

EEN veiligheidsincident is elke poging tot of daadwerkelijke ongeoorloofde toegang, gebruik, openbaarmaking, wijziging of vernietiging van informatie. Voorbeelden van veiligheid incidenten zijn onder meer: Inbreuk op het computersysteem. Ongeautoriseerde toegang tot of gebruik van systemen, software of gegevens. Ongeautoriseerde wijzigingen aan systemen, software of gegevens.

Bovendien, wat is een beveiligingsincident onder Hipaa? De HIPAA-beveiliging Regel (45 CFR 164.304) beschrijft a veiligheidsincident als "een poging tot of succesvolle ongeoorloofde toegang, gebruik, openbaarmaking, wijziging of vernietiging van informatie of interferentie met systeemactiviteiten in een informatiesysteem."

Wat is hierin het verschil tussen een beveiligingsincident en een beveiligingsinbreuk?

EEN veiligheidsincident is een gebeurtenis die leidt tot een schending van de regels van een organisatie veiligheid beleid en stelt gevoelige gegevens bloot aan blootstelling. een gegevens inbreuk is een soort van veiligheidsincident . Alle gegevens inbreuken zijn veiligheid incidenten, maar niet alle veiligheid incidenten zijn gegevens inbreuken.

Hoe herken je een beveiligingsincident?

Beveiligingsincidenten detecteren

- Ongebruikelijk gedrag van geprivilegieerde gebruikersaccounts.

- Ongeautoriseerde insiders die toegang proberen te krijgen tot servers en gegevens.

- Afwijkingen in uitgaand netwerkverkeer.

- Verkeer verzonden van of naar onbekende locaties.

- Overmatige consumptie.

- Wijzigingen in configuratie.

- Verborgen bestanden.

- Onverwachte veranderingen.

Aanbevolen:

Wat wordt beschouwd als een persoonlijk identificatiemiddel?

Personal Identifiers (PID) zijn een subset van persoonlijk identificeerbare informatie (PII) data-elementen, die een uniek individu identificeren en een andere persoon kunnen toestaan om de identiteit van dat individu aan te nemen zonder hun medeweten of toestemming. Gecombineerd met de naam van een persoon

Wordt een externe harde schijf als hardware beschouwd?

INVOERING. Hardware verwijst naar alle fysieke onderdelen van een computersysteem. Voor een traditionele desktopcomputer omvat dit de hoofdsysteemeenheid, een beeldscherm, een toetsenbord, een muis en soms een orinter. Luidsprekers, een webcam en een externe harde schijf voor back-upopslag zijn vaak ook inbegrepen

Wat wordt beschouwd als een gedragspatroon?

Gedragspatroon betekent gedrag van de ene partij in een intieme relatie die wordt gebruikt om macht en controle over de andere persoon in de relatie te vestigen door middel van angst en intimidatie

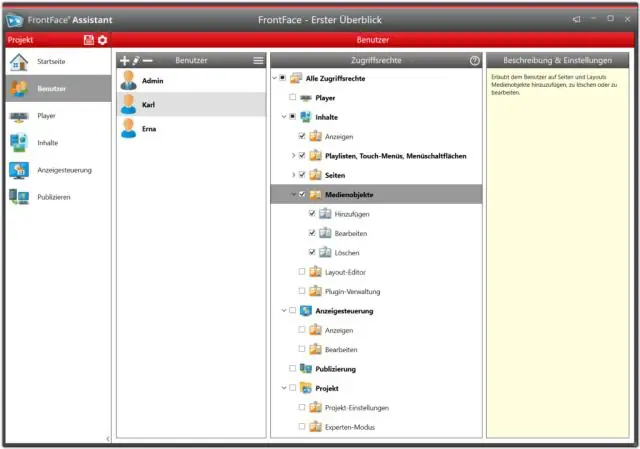

Welke van de volgende wordt beschouwd als een administratieve functie van het databasebeheersysteem DBMS)?

Databases die hun gegevens in de vorm van tabellen bevatten en die relaties weergeven met behulp van externe sleutels, worden discrete databases genoemd. De administratieve functies van een databasebeheersysteem (DBMS) omvatten het maken van back-ups van databasegegevens

Wat wordt beschouwd als een dienstverlener?

Een serviceprovider is een leverancier die IT-oplossingen en/of services levert aan eindgebruikers en organisaties. Deze brede term omvat alle IT-bedrijven die producten en oplossingen leveren via services die on-demand, pay-per-use of een hybride leveringsmodel zijn