- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Verkeerde configuratie van de beveiliging kan gebeuren op elk niveau van een applicatiestack, inclusief de netwerkservices, platform, webserver, applicatieserver, database, frameworks, aangepaste code en vooraf geïnstalleerde virtuele machines, containers of opslag.

Bovendien, wat is een verkeerde configuratie van de beveiliging?

Verkeerde configuratie van beveiliging ontstaat wanneer Veiligheid instellingen worden standaard gedefinieerd, geïmplementeerd en onderhouden. Mooi zo veiligheid heeft nodig zeker configuratie gedefinieerd en geïmplementeerd voor de toepassing, webserver, databaseserver en platform.

Men kan zich ook afvragen: wat is de impact van een verkeerde configuratie van de beveiliging? Verkeerde configuratie van de beveiliging kwetsbaarheden kunnen optreden als een onderdeel vatbaar is voor aanvallen vanwege een onveilige configuratie-optie. Deze kwetsbaarheden treden vaak op als gevolg van onveilige standaardconfiguratie, slecht gedocumenteerde standaardconfiguratie of slecht gedocumenteerde side- Effecten van optionele configuratie.

Dit in overweging nemend, op welk niveau kan een probleem met een verkeerde configuratie van de beveiliging optreden?

Verkeerde configuratie van de beveiliging kan gebeuren op enige peil van een applicatie-stack, inclusief het platform, de webserver, de applicatieserver, de database en het framework. Veel applicaties worden geleverd met onnodige en onveilige functies, zoals debug- en QA-functies, die standaard zijn ingeschakeld.

Wat is een misconfiguratie-aanval?

Server Verkeerde configuratie . Server misconfiguratie aanvallen misbruik maken van configuratiezwakheden die zijn gevonden in web- en applicatieservers. Veel servers worden geleverd met onnodige standaard- en voorbeeldbestanden, waaronder toepassingen, configuratiebestanden, scripts en webpagina's. Servers kunnen bekende standaardaccounts en wachtwoorden bevatten.

Aanbevolen:

Wat is de functie die helpt bij het bewaken van de activiteiten van beveiliging en audit in een s3-bucket?

AWS helpt bij het bewaken van de activiteiten van beveiliging en audit in een emmer. Het beschermt kritieke gegevens tegen per ongeluk lekken. AWS biedt een reeks beveiligingsservices die infrastructuur en activa beschermen

Waar is het tabblad Beveiliging in Excel?

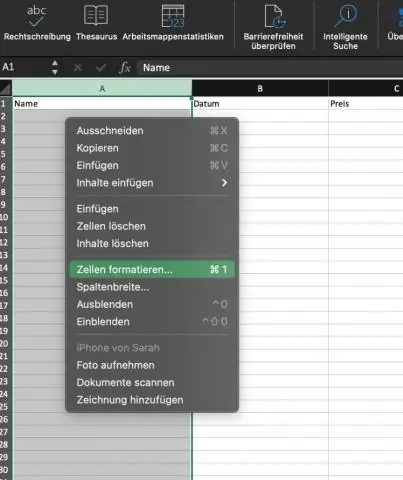

Werkbladbeveiliging inschakelen Selecteer in uw Excel-bestand het werkbladtabblad dat u wilt beveiligen. Selecteer de cellen die anderen kunnen bewerken. Klik met de rechtermuisknop ergens in het blad en selecteer FormatCells (of gebruik Ctrl+1 of Command+1 op de Mac), en ga dan naar het tabblad Beveiliging en wis Vergrendeld

Wat zijn de doelstellingen van beveiliging?

De vier doelstellingen van beveiliging: vertrouwelijkheid, integriteit, beschikbaarheid en onweerlegbaarheid. Rollen en verantwoordelijkheden

Hoe kan deïndividuatie plaatsvinden buiten de aanwezigheid van een menigte?

Deïndividuatie vindt plaats wanneer mensen niet kunnen worden geïdentificeerd, zoals wanneer ze zich in een menigte bevinden of maskers dragen. Toelichting: Deïndividuatie kan ook online plaatsvinden waar het gemakkelijk is om zich achter de firewall van computers te verschuilen

Wat is de straf in India voor het stelen van activa van computerdocumenten of de broncode van software van een organisatie-individu of van enig ander middel?

Uitleg: De straf in India voor het stelen van computerdocumenten, activa of de broncode van software van een organisatie, persoon of op enige andere manier is 3 jaar gevangenisstraf en een boete van Rs. 500.000