- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

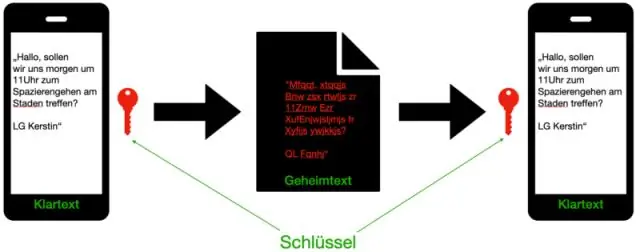

Wat type algoritmen vereisen dat zender en ontvanger een geheime sleutel uitwisselen die wordt gebruikt om de vertrouwelijkheid van berichten te waarborgen ? Uitleg: Symmetrisch algoritmen gebruiken hetzelfde toets , een geheime sleutel , om gegevens te versleutelen en ontsleutelen. Dit toets moet vooraf worden gedeeld voordat communicatie kan plaatsvinden.

Bovendien, welke twee algoritmen kunnen deel uitmaken van een IPsec-beleid om encryptie en hashing te bieden om interessant verkeer te beschermen?

De IPsec framework maakt gebruik van verschillende protocollen en algoritmen tot voorzien in vertrouwelijkheid van gegevens, gegevensintegriteit, authenticatie en veilige sleuteluitwisseling. Twee algoritmen Dat kan worden gebruikt binnen een IPsec-beleid tot interessant verkeer beschermen zijn AES, wat een is encryptie protocol en SHA, wat a. is hash-algoritme.

Welk algoritme kan bovendien de vertrouwelijkheid van gegevens garanderen? Hoewel klassieke encryptie algoritmen zorgen voor vertrouwelijkheid van gegevens , ze voorkomen helaas dat de cloud versleuteld werkt gegevens . De voor de hand liggende benadering kon zijn om alles te versleutelen gegevens met een veilige encryptie algoritme zoals AES en sla het op in de cloud.

Wat is in dit verband het verschil tussen ASA IPv4 ACL's en IOS ipv4 ACLS?

ASA ACL's worden altijd genoemd, terwijl IOS ACL's zijn altijd genummerd. Meerdere ASA ACL's kan worden toegepast op een interface in de ingangsrichting, terwijl slechts één IOS ACL kan worden toegepast. ASA ACL's aan het einde geen impliciete ontkenning hebben, terwijl: IOS ACL's doen.

Op welke service of welk protocol vertrouwt het Secure Copy Protocol om ervoor te zorgen dat beveiligde kopieeroverdrachten van geautoriseerde gebruikers zijn?

Beveiligd kopieerprotocol ( SCP ) is gewend aan veilig kopiëren IOS-afbeeldingen en configuratiebestanden naar een SCP server. Om dit uit te voeren, SCP zal gebruik SSH-verbindingen van gebruikers geverifieerd via AAA.

Aanbevolen:

Welk type stekker wordt in Tanzania gebruikt?

Voor Tanzania zijn er twee bijbehorende stekkertypes, typen D en G. Stekkertype D is de stekker met drie ronde pinnen in een driehoekig patroon en stekkertype G is de stekker met twee platte parallelle pinnen en een aardingspin. Tanzania werkt op 230V voedingsspanning en 50Hz

Welke sleutel wordt gebruikt om berichten te versleutelen en ontsleutelen?

Asymmetrische cryptografie, ook bekend als cryptografie met openbare sleutels, maakt gebruik van openbare en privésleutels om gegevens te coderen en te decoderen. De sleutels zijn gewoon grote getallen die aan elkaar zijn gekoppeld maar niet identiek zijn (asymmetrisch). Eén sleutel in het paar kan met iedereen worden gedeeld; het wordt de openbare sleutel genoemd

Welk type RAM wordt gebruikt in de cache van de CPU?

Een geheugencache, ook wel een cachegeheugen of RAM-cache genoemd, is een gedeelte van het geheugen dat is gemaakt van snel statisch RAM (SRAM) in plaats van het langzamere en goedkopere dynamische RAM (DRAM) dat wordt gebruikt voor het hoofdgeheugen. Geheugencaching is effectief omdat de meeste programma's steeds opnieuw toegang krijgen tot dezelfde gegevens of instructies

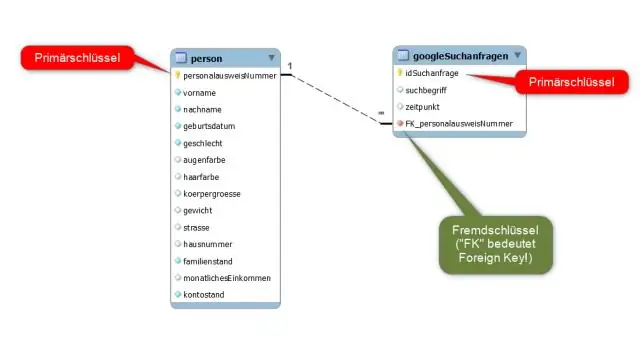

Wat is de secundaire sleutel van de primaire sleutel en de externe sleutel?

Foreign Key: Komt de primaire sleutel in een tabel voor (verwezen naar een andere tabel). Secundaire (of alternatieve) sleutel: is een veld in de tabel dat niet is geselecteerd als een van de twee bovenstaande typen?

Welk concept is een soort mentale set waarin je een object niet kunt zien dat wordt gebruikt?

Functionele vastheid is een soort mentale set waarbij je niet kunt zien dat een object wordt gebruikt voor iets anders dan waarvoor het is ontworpen