- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Laatst gewijzigd 2025-01-22 17:35.

Doel. De exploitatie fase van a penetratie test richt zich uitsluitend op het verkrijgen van toegang tot een systeem of bron door beveiligingsbeperkingen te omzeilen.

Evenzo kunt u zich afvragen, wat doet een penetratietester?

Penetratie testen, ook wel pentesten of ethisch hacken genoemd, is de praktijk van het testen van een computersysteem, netwerk of webtoepassing om beveiligingsproblemen te vinden die een aanvaller zou kunnen misbruiken. Penetratie testen kan worden geautomatiseerd met softwaretoepassingen of handmatig worden uitgevoerd.

Vervolgens is de vraag: wat zijn de fasen van een penetratietest? De 7 fasen van penetratietesten zijn: Pre-engagement acties, verkenning , bedreigingsmodellering en identificatie van kwetsbaarheden, exploitatie, post-exploitatie, rapportage en oplossing en opnieuw testen. Je hebt misschien verschillende fasen gehoord of je eigen aanpak gebruikt, ik gebruik deze omdat ik ze effectief vind.

Met dit in het achterhoofd, wat is bijvoorbeeld penetratietesten?

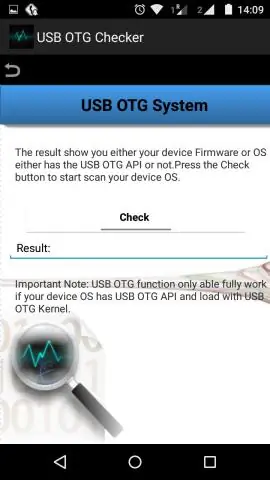

Voorbeelden van Penetratietesten Tools NMap- Deze tool wordt gebruikt voor het scannen van poorten, identificatie van het besturingssysteem, het traceren van de route en voor het scannen van kwetsbaarheden. Nessus- Dit is een traditionele tool voor op netwerken gebaseerde kwetsbaarheden. Pass-The-Hash - Deze tool wordt voornamelijk gebruikt voor het kraken van wachtwoorden.

Wat zijn de noodzakelijke activiteiten die een penetratietester moet uitvoeren tijdens het uitvoeren van een penetratietest om geldige gebruikersnamen te ontdekken?

Sommige van de noodzakelijke activiteiten die een penetratietester moet uitvoeren valideren gebruikersnamen zijn: footprinting, scanning en enumerating. * Footprinting, ook wel verkenning genoemd, is een strategische methode om een blauwdruk te krijgen van het beveiligingsprofiel van een organisatie.

Aanbevolen:

Wat is geheugenlekkage bij het testen?

In eenvoudige taal is een geheugenlek verlies van beschikbaar geheugen wanneer een programma er niet in slaagt geheugen terug te geven dat het heeft verkregen voor tijdelijk gebruik. Een geheugenlek is het resultaat van een programmeerfout, dus het is erg belangrijk om het tijdens de ontwikkelingsfase te testen

Wat moet er getest worden bij unittesten?

EENHEID TESTEN is een niveau van softwaretesten waarbij individuele eenheden/componenten van een software worden getest. Het doel is om te valideren dat elke eenheid van de software presteert zoals ontworpen. Een eenheid is het kleinste testbare onderdeel van alle software. Het heeft meestal een of een paar ingangen en meestal een enkele uitgang

Wat zijn cookies die de rol van cookies bij het volgen van sessies bespreken?

Cookies zijn de meest gebruikte technologie voor het volgen van sessies. Cookie is een sleutelwaardepaar van informatie, dat door de server naar de browser wordt gestuurd. Telkens wanneer de browser een verzoek naar die server stuurt, stuurt hij de cookie mee. Dan kan de server de client identificeren met behulp van de cookie

Wat is het verschil tussen ethisch hacken en penetratietesten?

Penetratietests zijn een proces dat beveiligingskwetsbaarheden, foutrisico's en onbetrouwbare omgevingen identificeert. Het doel van ethisch hacken is nog steeds om kwetsbaarheden te identificeren en op te lossen voordat ze kunnen worden uitgebuit door criminelen, maar de aanpak is veel breder van opzet dan pentesten

Wat zijn de verschillende soorten penetratietesten?

Vijf soorten penetratietests voor pentesten Netwerkservicetests. Dit type pentest is de meest voorkomende eis voor de pentesters. Testen van webapplicaties. Het is meer een gerichte test, ook intenser en gedetailleerder. Testen aan de clientzijde. Draadloze netwerktests. Social engineering-tests